ウィズコロナ/アフターコロナの

新しい働き方に潜むリスクを考える

第1回「狙われるリモート接続」

一般的に、VPN技術は安全な対策と考えられていますが、急場しのぎでテレワーク環境を整備した企業は、VPN接続を狙ったサイバー攻撃への警戒が必要です。

全6回シリーズ

在宅勤務をはじめとするテレワークは、新型コロナウイルスとの共存を強いられる時代の、新しい働き方の象徴と言っても過言ではありません。しかし、限定的なセキュリティ対策で、急遽テレワーク環境を整備した企業も多く、こうした環境を狙ったサイバー攻撃のリスクが増しています。

「ウィズコロナ/アフターコロナの新しい働き方に潜むリスクを考える」は、全6回シリーズでお届けします。第1回は、リモート接続に焦点を当てて考えます。

目次:

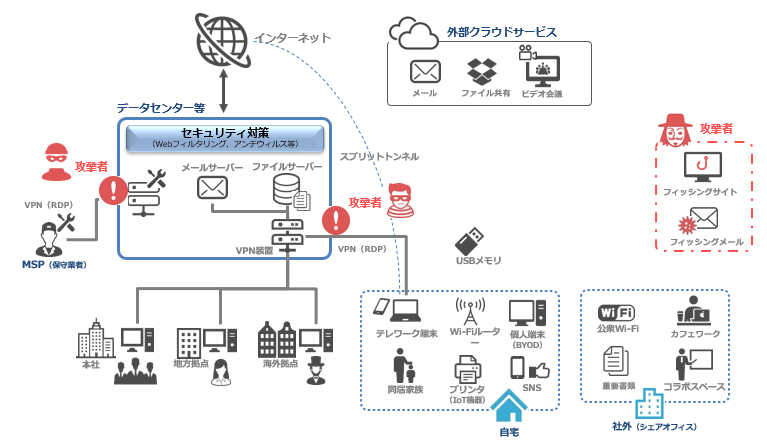

「新しい働き方」環境モデルの図 ― 今回説明の範囲(青枠部分)―

|

|

テレワークが内包する新たなリスク

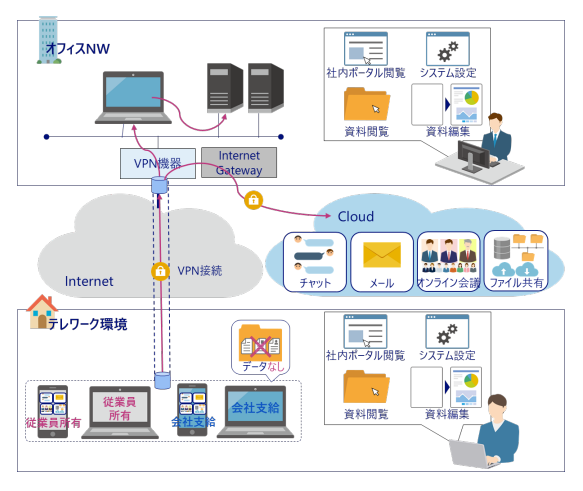

テレワーク環境を実現する上で、最も重要で、かつ侵害を受けた際の影響が大きい要素が、VPN(Virtual Private Network:仮想専用線)やRDP(リモートデスクトップ)等の通信経路に使われる技術や機器です。

テレワークだけでなく社内システムの保守等でも、通信の安全性を確保するためのVPNや、オフィス内端末をリモート操作するためのRDP技術を利用する企業は増えていますが、こうした環境を狙った攻撃は確実に増加しています。

■テレワーク環境構築例(リモートデスクトップ方式)(※1)

|

|

VPNは安全か

一般的に、VPN技術は安全な対策と考えられていますが、特に急場しのぎでテレワーク環境を整備した企業は、VPN接続を狙ったサイバー攻撃への警戒が必要です。

米国国土安全保障省傘下のサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、2020年3月に企業のVPNセキュリティについての注意喚起(AA20-073A)、5月には医療機関等が取り組んでいる新型コロナ研究情報を狙ったAPT攻撃への注意喚起(AA20-126A)を公開し、VPNとパスワードの脆弱性を突いた攻撃への警戒を呼び掛けています。

また、2020年1月に大規模なサイバー攻撃被害を発表した国内大手電機メーカーにおける、不正アクセスの起点がVPN装置だった可能性があることを考えると (※2)、たとえセキュリティ体制がしっかりしている企業であっても、油断は禁物であると言えます。

こうした背景には、VPNやRDP等の高リスク脆弱性が影響していると考えられます。たとえば、Palo Alto Networks、Pulse Secure、Fortinet、Citrix等の主要ベンダーのVPN装置では、ここ1年で複数の高リスク脆弱性が発見されています(※3)。RDPでも2019年11月にBlueKeepと呼ばれる脆弱性に対する攻撃が、修正プログラムが出た半年後に初確認されています(※4)。

言うまでもなく、こうした脆弱性への対処としては、修正プログラムの適用が重要です。しかし、VPNやRDP装置/ソフトウェアは、24時間365日の継続運用を求められることから、特にハードウェア型の装置を導入している企業の一部では、修正プログラムをタイムリーに適用できていないケースもある様です。

諸事情により、早期の修正プログラムの適用が難しい場合には、監視体制を強化する、セキュリティベンダーのサポートを受けて適切な脆弱性の緩和策を実施する、あるいはVPN装置が不要なソフトウェア型のVPNへの切替えなどを検討することも有効かと思います。

また、急速なテレワークシフトによるVPN通信路容量圧迫の影響から、スプリットトンネル技術等を用いて通信を回避接続した企業や、多要素認証を導入せずにRDPを導入した企業も多いかと思います。しかし、AtlasVPNの調査では、米国、スペイン、イタリア、ドイツ、フランス、ロシア、中国では3月~4月にかけて1億4,800万回以上RDPへの攻撃があったと報告されており、攻撃者はそうした環境の脆弱点を狙っていると考えられます。

ウィズコロナでの優先課題

コロナ禍が始まってから数カ月が経過した今、VPNやRDP装置の修正プログラム適用だけでなく、従業員に臨時に付与したアクセス権限や迂回運用等、「急場しのぎのテレワーク環境」全体を再点検する時期に来ています。

テレワークを始めとする「新しい働き方」は、企業のデジタルトランスフォーメーション(DX)を推進する強力な武器として期待される反面、新たなリスクも増大させています。こうした新たな環境に対するアセスメントや脆弱性診断(※5)を適切に実施し、必要な対策を採る事でリスク軽減を図ることが重要です。

■参考

※1 総務省: テレワークセキュリティガイドライン(第5版)

https://www.soumu.go.jp/main_content/000752925.pdf

※2 朝日新聞 DIGITA (2020/5/8)

狙われた、社内への「接続口」 三菱電機へのサイバー攻撃、VPN経由か

https://www.asahi.com/articles/DA3S14468115.html

※3 過去1年間に公表されたVPN装置の高リスク脆弱性

■JPCERT(2019/9/6) https://www.jpcert.or.jp/at/2019/at190033.html

- Palo Alto Networks (CVE-2019-1579)

- Fortinet (CVE-2018-13379)

- Pulse Secure (CVE-2019-11510)

■JPCERT(2020/1/27) https://www.jpcert.or.jp/at/2020/at200003.html

- Citrix CVE-2019-19781

※4 トレンドマイクロ セキュリティブログ (2019/11/12)

ついに「BlueKeep」脆弱性を利用する攻撃が登場、早急な更新を

https://blog.trendmicro.co.jp/archives/22825

※5 新たな環境に対するアセスメントや脆弱性診断の例

「テレワーク向けセキュリティ診断サービス」

https://www.dnp.co.jp/biz/solution/products/detail/10158367_1567.html

■執筆者

大日本印刷株式会社

情報イノベーション事業部 第2PFサービスセンター

セキュリティソリューション本部 マーケット開発部

佐藤 俊介

主な職務:

Visa/Mastercard等のカードブランド担当、セキュリティコンサルティング

保有資格:

PCI Internal Security Assessor (ISA)、PCI Professional (PCIP)

所属団体:

日本カード情報セキュリティ協議会(JCDSC)ユーザ部会 世話役

参考記事:

情報セキュリティの知見を広める伝道師(DNPの今とこれからを発信するメディア 「Discover DNP」より)

関連コンテンツ:

ウィズコロナ/アフターコロナの新しい働き方に潜むリスクを考える

第1回 狙われるリモート接続 (2020/8/17掲載)

第2回 ワラの家ではオオカミを防げない (2020/8/24掲載)

第3回 木の家でもオオカミを防げない(2020/8/28掲載)

第4回 ビデオ会議における留意点(2020/9/7掲載)

第5回 シェアオフィスの落とし穴(2020/9/14掲載)

第6回 新しい働き方を「ゼロトラスト」視点で見直す(2020/9/28掲載)

|

|