ウィズコロナ/アフターコロナの

新しい働き方に潜むリスクを考える

第4回「ビデオ会議における留意点」

コロナ禍は、私たちの日常生活にも多くの変化をもたらし、3密防止、外出自粛の要請も相まって、様々な企業活動のオンライン化が進んでいます。

全6回シリーズ

「ウィズコロナ/アフターコロナの新しい働き方に潜むリスクを考える」は、全6回シリーズでお届けします。

今やZoom等のビデオ会議ツールは、オンライン上のコミュニケーションに必要不可欠なものとなっており、企業では入社式、研修のみならず、株主総会までこうしたツールを活用するようになってきています。私たちのビジネスや生活はこうしたツールの普及によって便利になった反面、攻撃者もこの新しい環境を狙っており、ビデオ会議の侵害や、マルウェアの拡散、情報窃取の被害も出始めています。

今回は、ビデオ会議をはじめとする外部クラウドサービスの利用について考えてみました。

目次:

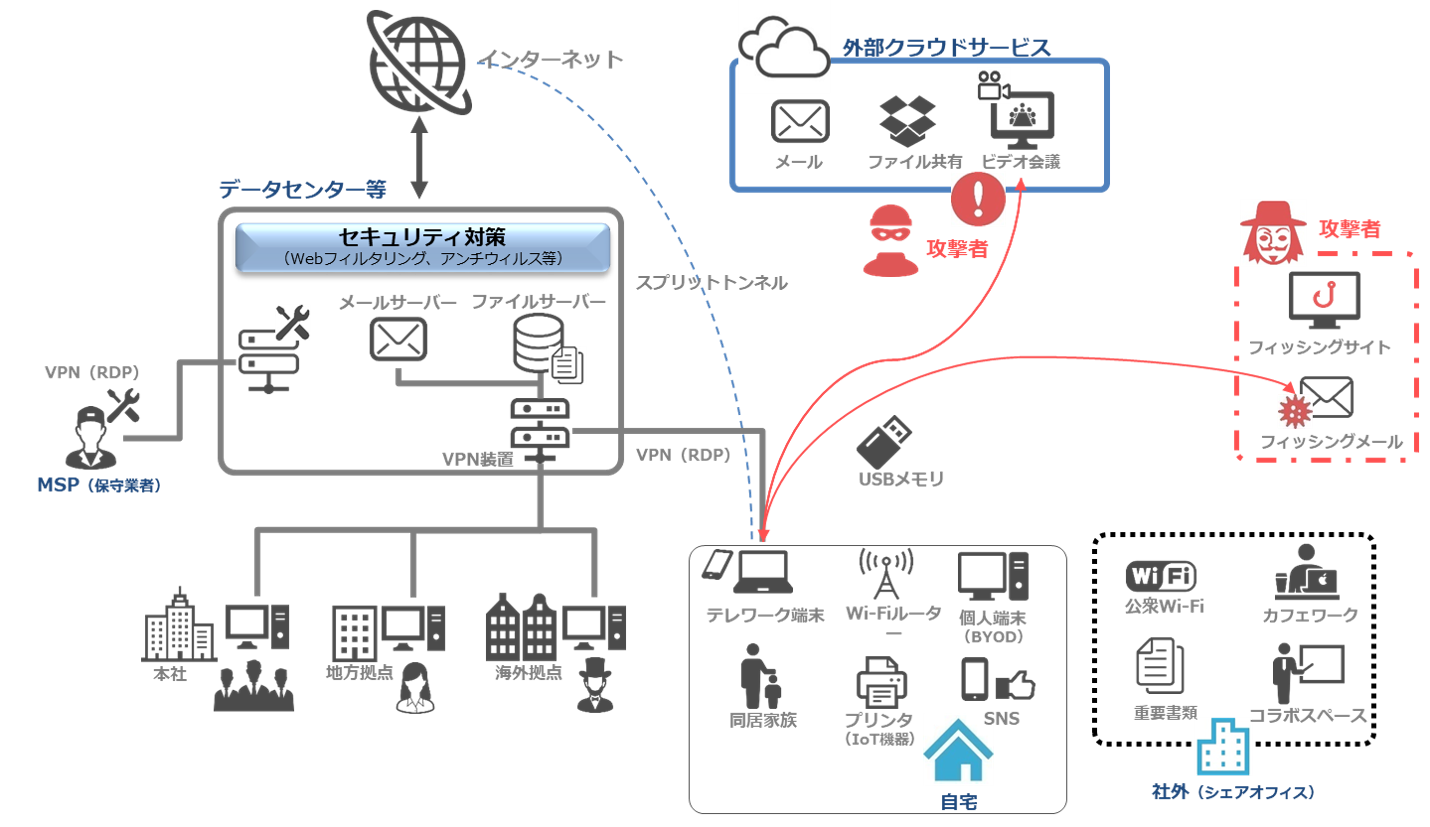

「新しい働き方」環境モデルの図 ― 今回説明の範囲(青枠部分)―

|

|

Zoomは何が問題だったのか?

新型コロナウィルスの感染拡大に伴い、在宅勤務や遠隔授業などの幅広い用途で、Zoomを代表とするビデオ会議ツールの利用が急速に広がりました。ビデオ会議普及のけん引役と言っても過言ではないZoomは、2019年12月には1日当たりの会議参加者数が約1,000万人だったのが、2020年3月には約3億人まで拡大しました。

一方で利用者の急増に伴って、ビデオ会議中に第三者が侵入し、わいせつ画像や児童虐待ビデオを流す、あるいは人種差別発言や脅迫的なコメントによって会議を妨害する、いわゆるZoom爆弾とも呼ばれる会議の妨害行為が多発し、FBIは2020年3月と5月に注意喚起を出しています。(※1)

こうして外部から指摘された問題点の多くに、Zoomは4月末リリースのZoom5.0までで対応済で、以前に比べてセキュリティは大幅に改善されています。

| 主な問題点 | Zoomの対応 | |

|---|---|---|

| Windows版のWindows7以前のOSでゼロデイ攻撃を受ける可能性がある脆弱性が指摘された | 7月10日 | ・Zoom5.1.3にて対応 |

| エンドツーエンド暗号化が完全でなく、暗号鍵がZoomのサーバー側で保持される仕様であった | 4月27日 | ・アイコンで暗号化しているか確認できる様になった。 ・暗号アルゴリズムの変更(AES 256 GCM) |

| 古いZoomアプリを使用した場合、チャット機能の脆弱性からユーザーの認証情報が漏えいする可能性があった | 4月27日 | ・5/30以降Zoom5.0.0未満のバージョンでの利用が不可となった。 |

| チャットや暗号鍵が中国のサーバーに送られる可能性があった | 4月19日 | ・管理者がトラフィックの経由するデータセンターリージョン選択が可能となった。 |

| 50万件のZoomユーザー情報がダークウェブ上にて販売されていた | ー | ・Zoomからユーザー情報が流出した事実はない。 (パスワードリスト攻撃と推測される) |

| 会議IDは9~10桁の数字で、適当な番号を打ち込めば誰でも参加できた(Zoom爆弾の一因) | 4月4日 | ・無料ユーザーでもパスワード設定が可能となった。 |

| 大規模会議やイベントで会議IDが漏えいし、第三者が参加できた(Zoom爆弾の一因) | 4月4日 | ・会議ホストの参加承認が必要な待合室機能が導入された。 |

| ユーザーが画面から30秒以上離れるとホストにアラートが飛ぶ「アテンショントラッキング機能」がユーザーを必要以上に監視していると批判された | 4月4日 | ・アテンショントラッキング機能が削除された |

| iOSアプリ利用時に本来不要であるユーザー情報を収集し、Facebookアカウントを持ってなくてもFacebookに端末種別や通信会社名等が送信されていた | 3月27日 | ・Facebook SDKをiOS版から削除した |

※DNP調べ(Zoomリリース内容等から引用)

ビデオ会議ツールを利用する際に注意すべき点

Zoom、WebEX、Teams等のビデオ会議ツールに限らず、どの様なWebサービスでも完全なセキュリティ上の保証はありませんので、利用者側がセキュリティリスクを理解し、リスクを減らす行動をすることが求められます。

参考まで、会議主催者として、又は利用者として注意すべき点を以下に挙げます。

| No. | 対象者 | 注意点 |

|---|---|---|

| 1 | 主催者/利用者 | オンライン上で会議IDを公開しない |

| 2 | 主催者 | 固定会議ID(PMI)は公開会議では使わず、1回限り利用可能な会議IDを生成する |

| 3 | 主催者 | 待合室機能を利用し、事前に登録された出席者のみ参加を許可する |

| 4 | 主催者/利用者 | 公開会議では名前に社名や名前(例:DNP佐藤)を入れてもらい、登録された出席者を確認する |

| 5 | 主催者 | 意図しない第三者が不正な内容を共有しないように、画面共有(チャット利用)をホストのみに限定する |

| 6 | 主催者 | 公開会議では、必要に応じて参加者のマイクを強制ミュートする |

| 7 | 主催者 | 意図しない第三者、あるいは会議を妨害する参加者が出た場合に退場させる(削除する) |

| 8 | 利用者 | エンドツーエンド暗号がされていることを会議前に確認する |

| 9 | 利用者 | ビデオ背景のホワイトボードに企業秘密や、個人情報、等が映り込んでいないかを確認する |

| 10 | 利用者 | ビデオ会議ツールのアプリは、公式サイトからのみダウンロードする |

| 11 | 利用者 | ビデオ会議ツールのソフトウェアを最新の状態に保つ |

※参考:ZOOMのミーティング安全利用10の方法(※2)

在宅勤務中の方はビデオ会議での「服装」にも気を付ける必要があるかも知れません。

米国では、朝のニュース番組でレポーターの男性が、上半身がスーツで下半身が下着姿で放映される事故が発生しています(※3)。 上半身しかカメラに映ってないと思って油断していると、思わぬ姿を会議でさらけ出す可能性もあるのです。

また、画面共有機能を利用してファイルを表示する場合、他社への提案資料や、社外秘の資料などを間違って表示する「ファイル選択ミス」には留意が必要です。例えば会議で使用するファイルをフォルダにまとめておくことで、こうした人為的なミスの発生確率を下げることが出来ます。

外部クラウドサービス利用は「新しい日常」に

新しい働き方において、従来以上に使われる様になったのはビデオ会議ツールだけではありません。SlackやChatwork、Line等のチャットツールを活用して社内のコミュニケーションを円滑に進めている企業も増えています。

また、急遽のテレワーク移行で業務遂行のためにGoogleDriveやOneDrive等のクラウドストレージやGmailやYahoo!メール等のフリーメールを一時利用している方も多いかも知れません。

今回のコロナ禍によってテレワークの定着が進んでいますが、一方で「はんこを押すために出社」、「名刺は個人情報だから会社で確認が必要」、「書類提出のために出社」といった、テレワークを阻害するペーパーワーク等の課題も顕在化しました。こうした課題を解決するために、電子署名(契約)ツール、Sansan等の名刺管理ツール、Salesforce等の顧客管理ツール、といった外部クラウドサービス利用の検討が多くの企業で始まっています。

コロナ禍が長期化している中、企業におけるテレワークの一層の推進やDX(デジタルトランスフォーメーション)は避けて通れない状況であり、こうした外部クラウドサービスの利用が「新しい日常」として定着していくことは間違いありません。

攻撃者は新しい環境を狙っている

Tripwire社の調査によると、多くの組織がクラウド環境の監視と保護が困難であることを経験しており、セキュリティの専門家の93%が、人為的ミスがクラウドデータの偶発的な漏洩につながる可能性があると回答しています。(※4)

こうした外部クラウドサービスは、企業側の管理範疇外となりますが、そのセキュリティ対策を従業員任せにしていると、思わぬ落とし穴に落ちるかも知れません。

例えばクラウドサービスの認証情報や、パスワードの使い回しが原因で保管しているデータが侵害される可能性もありますし、「とりあえず移動した」平文の重要データファイルが漏えいしてしまうことも考えられます。

こうした外部クラウドサービスで、企業の機密情報を取り扱わない様に従業員に徹底するのは当然のこととして、どうしてもデータを取り扱う必要がある場合には、多要素認証の設定、ファイルの暗号化、期間を設けて不要なファイルを削除する等、会社ルールに従って適切にクラウドサービスを利用することを、改めて従業員に啓蒙していくことが重要です。

外部クラウドサービス利用が進んでいくと、必然的に複数社のサービスを利用することとなり、リスク管理が不十分になる可能性が出てきます。企業や従業員は、こうした環境の脆弱性を突いて、攻撃者がマルウェア拡散や情報窃取などを行う機会を伺っていることを十分に理解し、適切なセキュリティ管理を維持・向上していく必要があるのです。

■参考

※1

FBI Warns of Teleconferencing and Online Classroom Hijacking During COVID-19 Pandemic(FBI, 2020/3/20)

https://www.fbi.gov/contact-us/field-offices/boston/news/press-releases/fbi-warns-of-teleconferencing-and-online-classroom-hijacking-during-covid-19-pandemic

FBI Warns of Child Sexual Abuse Material Being Displayed During Zoom Meetings (FBI, 2020/5/20)

https://www.fbi.gov/news/pressrel/press-releases/fbi-warns-of-child-sexual-abuse-material-being-displayed-during-zoom-meetings

※2

ZOOMのミーティング安全利用10の方法

https://zoom.us/docs/doc/Top%2010%20ways%20to%20Secure%20Your%20Zoom%20Meetings.pdf

※3

Let's all learn from the 'GMA' reporter who went on air without pants

https://mashable.com/article/good-morning-america-reporter-no-pants-on-air/

※4

Implementing Cloud Security Best Practices

https://www.tripwire.com/solutions/cloud-cybersecurity/cloud-security-best-practices-report/

■執筆者

大日本印刷株式会社

情報イノベーション事業部 PFサービスセンター

セキュリティソリューション本部 サービス企画開発部

BR&コンサルティンググループ

リーダー 佐藤 俊介

主な職務:

Visa/Mastercard等のカードブランド担当、セキュリティコンサルティング

保有資格:

PCI Internal Security Assessor (ISA)、PCI Professional (PCIP)

所属団体:

日本カード情報セキュリティ協議会(JCDSC)ユーザ部会 世話役

参考記事:

情報セキュリティの知見を広める伝道師(DNPの今とこれからを発信するメディア「Discover DNP」より)

関連コンテンツ:

ウィズコロナ、アフターコロナの新しい働き方に潜むリスクを考える

第1回 狙われるリモート接続 (2020/8/17掲載)

第2回 ワラの家ではオオカミを防げない (2020/8/24掲載)

第3回 木の家でもオオカミを防げない(2020/8/28掲載)

第4回 ビデオ会議における留意点(2020/9/7掲載)

第5回 シェアオフィスの落とし穴(2020/9/14掲載)

第6回 新しい働き方を「ゼロトラスト」視点で見直す(2020/9/28掲載)

|

|

関連製品・サービス

-

従業員の知識&モラル向上を支援

情報セキュリティ教育

情報漏洩の多くは、従業員による内部不正が原因といわれています。また、標的型攻撃などのサイバー攻撃は、従業員が正しい知識をもって対応することで、被害を最小化することができます。つまり、従業員のセキュリティ知識やモラルを高める情報セキュリティ教育が、企業や組織の情報漏洩対策において、重要な役割を果たします。DNPでは、従業員一人ひとりのセキュリティ意識を向上し、正しい行動に導くための、さまざまな教育ソリューションを提供しています。

-

貴社のテレワーク環境におけるセキュリティ対策状況を診断します

テレワーク向けセキュリティ診断サービス

働き方改革やBCP(事業継続計画)の観点で、有効な手段とされているテレワークですが、新型コロナウイルスの影響もあり、企業などでの導入が加速しています。一方、外出先やコワーキングスペースでのPCやUSBの紛失・盗難、マルウェアの感染などによる情報漏洩リスクが課題となっています。本サービスは、テレワークを導入またはこれから検討する企業に対して、企業の重要情報(顧客情報、技術情報等)が漏洩するリスクを「診断シート」によって可視化します。また、診断結果に基づき、ご予算、環境に応じた情報漏洩を防止するためのセキュリティ対策をご提案します。