グローバルなガイドラインを参考に、

工場のゼロトラストを理解する

DNPセキュリティ連載コラム【工場ゼロトラスト】全5回シリーズ。

第3回は、『グローバルなガイドラインを参考に、工場のゼロトラストを理解する 』をお届けします。

2022年3月23日公開

【工場ゼロトラスト】 全5回シリーズ第3回: グローバルなガイドラインを参考に、工場のゼロトラストを理解する

第1回のコラムで紹介した通り、今やランサム攻撃をはじめとするさまざまなサイバー攻撃は、ITネットワークのみならずOperational Technology(OT)ネットワークにも被害を与えて、工場の円滑な操業を妨げ、最悪の場合停止させる被害が国内外で起きています。

その主な原因は、閉域網という前提で運用されてきた工場ネットワークが、スマート工場化をはじめさまざまな要因からインターネットやクラウド、社内の他のネットワークとつながりはじめていることにあります。メンテナンスなどのためのリモートアクセスや、ノートPCやUSBメモリの持ち込みを許すことが、被害のきっかけとなり得ることを第2回で説明しました。

潜在的なリスクに向き合い、サイバー攻撃から工場を守っていくには、単に何らかのセキュリティ対策ツールを導入すればよいというものではなく、セキュリティに対する考え方を根本的に変えていく必要があります。そこで注目したいのが、つながる相手を無条件で信用せず常に検証する「ゼロトラスト」という考え方です。

「つないでいないはず」なのに実はつながっている工場

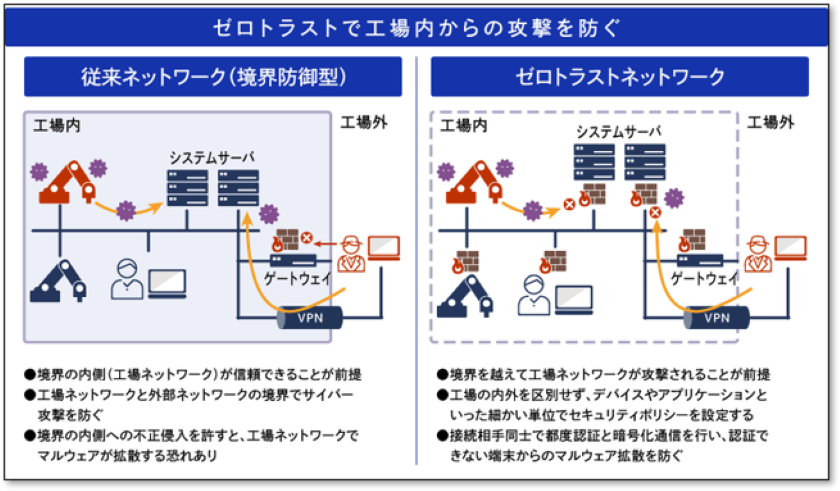

従来の工場はどちらかというと境界防御の考え方で守られてきました。インターネットなど工場外のネットワークは危険だが、境界の内側にある工場のネットワークは、外部との通り道を見張る、あるいは通り道自体を設けないことにより、サイバー攻撃にさらされる心配はなく安全だ、というわけです。

そして境界の内側は安全だという前提のもと、生産設備に搭載された古いOSをサポート終了後も使い続けたり、パッチを適用しないまま運用したりすることも珍しくはありません。安定稼働を第一に考える工場にとって、「OSの更新プログラムを適用したら、いままで動いていた設備が動かなくなった」という事態こそ、最も避けたいことだからです。

しかし、明確に意識しなくとも、工場ネットワークの内側と外側を隔てる境界は徐々に曖昧になってきています。工場ネットワークは外部とつながるようになってきました。当初の接続は、同じ会社の工場同士だったかもしれません。例えば東日本地区のA工場と西日本地区のB工場なら、同じ会社のネットワーク同士だから安全だと考え、つないでも大丈夫だと判断されがちです。けれど実はB工場が、海外の子会社とつながっていたり、外部ベンダーにリモートアクセスを許したりしていたらどうでしょう。外部ベンダーがサイバー攻撃を受けてしまうと、B工場を足がかりにA工場にまで影響がおよぶ恐れがあるのです。

このように「工場は外部とつながっていない」と思い込んでいるだけで、実は意外なところでつながっていた、ということは珍しくないのです。

このような環境が実際にサイバー攻撃の被害に遭った例が、ランサムウェア「WannaCry」(ワナクライ)でした。2017年、ある企業の海外子会社で使われていた実験機器が、脆弱性を持つ古いOSのまま動作していたためWannaCryに感染した結果、社内ネットワークで一気に拡散(ラテラルムーブメント)し、本社側にも影響がおよびました。この例に限らず、内部ネットワークは安全だと思っていたら、不意打ちを受けて大きなダメージを受けた事故がいくつも起こっています。

このような状況をふまえると、「内部ネットワークといえども、正当なユーザーや機器であっても、無条件で信用せずに常に検証する」というゼロトラストの考え方が重要だと理解できます。

世界的な標準を参考に、ゼロトラストの考え方を理解

境界防御の考え方が、今やリスクが高いと認識できたとして、では何から手を付け、何をどこまでやればいいかよく分からないという方も多いのではないでしょうか。ましてやゼロトラストに関しては、ちょっと検索しただけでも山のように記事が見つかり、結局のところ何をよりどころにすべきかがよく分からないという声も多いのです。

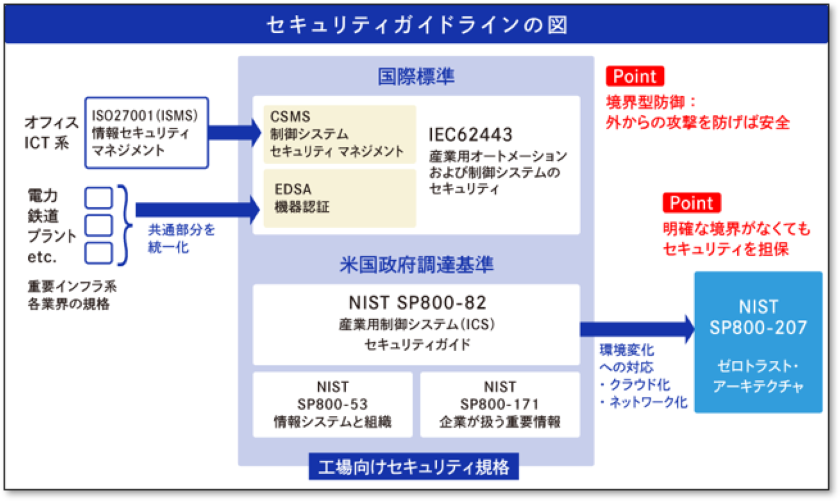

そんなときに工場の担当者がまず参照すべきは、標準化団体が定めたセキュリティ標準やガイドラインでしょう。例えば、制御システムのセキュリティガイドラインとしては国際標準化機構と国際電気標準会議が定めた「ISO/IEC62443」です。このほか制御機器のセキュリティ認証プログラムである「EDSA」や、制御システムを考慮したサイバーセキュリティマネジメントシステムである「CSMS」などが存在しており、これらを参考にして工場のセキュリティ対策を進めている企業も多いと思います。

|

|

では、ゼロトラストに関してはどのようなガイドラインがあるでしょうか。いま最も注目されているのが、米国国立標準技術研究所(NIST)のSP800シリーズです。

「米国国立標準技術研究所」は、名称が示すとおり、度量衡や時刻などの標準を作成する米国の組織ですが、セキュリティ領域でもさまざまな活動を行っており、「サイバーセキュリティフレームワーク」などをまとめています。SP800シリーズは、情報セキュリティとプライバシーに関する管理基準を定めた「NIST SP800-53」などに見られるように、米国の連邦政府や連邦組織が調達する際に参照すべきとしたセキュリティガイドラインですが、米国に限らず国内のサイバーセキュリティ管理者やネットワーク管理者にも参考になる内容です。

特に「NIST SP800-82」は制御システムのセキュリティを定義しており、リスク管理や評価基準、さらには工場への不審者の侵入対策をはじめとする物理的対策も含め、多層的なセキュリティ対策を挙げています。また「NIST SP800-171」では、いわゆる機密情報には該当しないものの、企業として保護すべきメールや契約といった重要情報の扱い方について定め、アクセス権限の管理やセキュリティ意識の向上、迅速なインシデントレスポンスのための訓練といった対策の必要性を示しています。

<脚注/注釈>

NIST SP800-82:産業制御システム(ICS)セキュリティ

NIST SP800-171:非連邦政府組織およびシステムにおける管理対象非機密情報(CUI)の保護

さらに、ネットワークにおける「信頼」という概念を脆弱性ととらえ、ネットワーク内のすべてを信頼しない「ゼロトラスト・アーキテクチャ」という概念について定義しているのが「SP800-207」です。「ゼロトラストって何だろう」「何をすればいいのだろう」と思った方は、まずここから理解を深めることが重要です。 ゼロトラスト・アーキテクチャでは、以下の7つの原則がうたわれています。

▼ ゼロトラストにおける7つの基本原則

- 1.データソースとコンピューターサービスはリソースと見なす

- 2.ネットワークの場所に関係なく、すべての通信を保護する

- 3.企業リソースへのアクセスは、セッション単位で付与する

- 4.リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の行動属性や環境属性を含めた動的ポリシーによって決定する

- 5.企業は、すべての資産の整合性とセキュリティ動作を監視し、測定する

- 6.すべてのリソースの認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 7.企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ対策の改善に利用する

例え関係者でも、境界の内側でも、容易に信用しない

SP800-207のゼロトラスト・アーキテクチャの7つの原則を読んで、従来の境界防御の考え方から、ネットワークにつながる機器それぞれは他のすべての機器(リソース)に対してまずは信頼しない、という考え方に大きく変わっていることがお分かりいただけたと思います。

ネットワークにつながる機器同士は毎回正しい相手かどうかを認証した上で、認証できた相手との通信は暗号化されます。これによって、例え同一ネットワーク内に不正な機器が接続されていたとしても、認証されないので正しい機器との通信はできず、マルウェアを拡散させることは非常に困難になるというわけです。

サイバー攻撃対策はいったん導入すればそれで終わりということではなく、未知の脅威の登場を考慮しつつ、適切な対策が行われているかを定期的な監査やセキュリティチェックなどで確認し、必要に応じて新たな対策を導入するといったように、絶えずセキュリティを高める活動を行い続けていくことが必要です。これが今後の工場セキュリティにおいて必要となる「ゼロトラスト」の考え方なのです。

|

|

(了)

■連載コラム【工場ゼロトラスト】全5回シリーズ

第1回: マルウェアが工場を止める――もはや他人事ではないOTを巡る脅威

第2回: なぜ工場がサイバー攻撃の被害に? 根本的な原因と対策を考える

第3回: グローバルなガイドラインを参考に、工場のゼロトラストを理解する (現在のページ)

第4回: ゼロトラスト、そしてその先に求められる包括的な対策とは

第5回: ICカード専門工場に見る「高セキュリティ工場」の具体例

■おすすめコンテンツ

・漫画で伝える「工場に迫る危機」動画(1分)

・Discover DNP / トレンド講座【セキュリティ】「新しい働き方」を狙うランサムウェアの脅威

■ソリューションご紹介ページ

|

より高いセキュリティで、「止まらない」工場をめざす「工場ゼロトラスト」。外部からの侵入・攻撃を防ぎ、操業を止めないためのネットワークセキュリティソリューションに加え、物理的な侵入を防ぐための監視カメラや最新の認証技術を活用したソリューションをご提供します。 |

|

DNPが創業以来培ってきた独自の技術力・知見に加え、専門分野に精通したグループ会社・パートナー企業との連携により、企業・組織の安心・安全を維持するための各種ソリューションをご提供します。 |

- ※記載の会社名・製品名・サービス名等の名称はすべて各社の商標または登録商標です

- ※記載内容は2022年3月現在のものです。