DNPのサイバーセキュリティ

セキュリティ取組み事例共有セミナー

|

|

取組み事例共有セミナーとは

|

|---|

DNPではグループのセキュリティマネジメントの考え方や、

インシデントを未然に防ぎ速やかに事業回復するための対策事例を、

お取引先企業様に積極的に情報提供しています。

このページでは、多くのお客様からご相談いただく課題を、DNPがどのように解決しているか、

過去のセミナーのセッションから抜粋してご紹介します。

過去開催のテーマ

DNPが取り組むEDR活用とチーム連携

|

|---|

本セミナーでは、脅威の侵入の「検知~対処」をテーマに、

DNPグループでのEDRツールの海外導入事例と実際の利活用、

インシデント発生時の運用チームとインシデント対応チームの連動の実践事例をご紹介しました。

セッション1 EDR対策の選択と導入

|

|---|

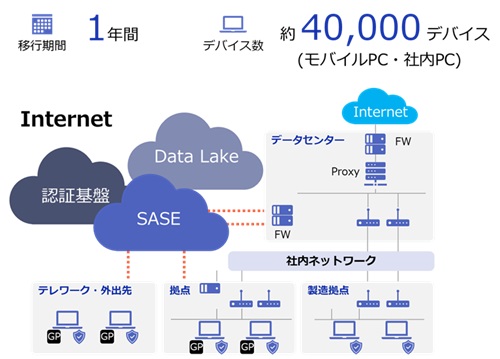

クラウドサービスの利用拡大やコロナ禍でのテレワークの急拡大のICT環境変化に対応するため、ゼロトラストネットワークの導入とEDRによるエンドポイント強化に取り組みました。

導入に要した期間は1年間、対象台数が40,000台を超える難易度の高いプロジェクトを、無事完了させることができました。

製品選定にあたっては、すでに社内導入していた複数の基盤システムとの親和性に加え、エンドポイントとネットワークを統合的に管理・分析ができるかという判断軸で比較を行いました。利用経験のないソリューションの検討の際は、先行するユーザー企業に話を聞きながら選定を進めました。

セミナーでは、ネットワークアーキテクチャとセキュリティ製品の決定経緯や、システム運用人員の育成・教育などについてもお話ししました。

セッション2 脅威の侵入を的確に検知・対処するEDRと運用の役割

EDR製品を運用する際に知っておきたい、課題となるポイントを解説しました。EDR製品には過検知の多さや検知後の対応が難しいといった声が多く聞かれます。EDR製品は「検知」のフェーズで不審な挙動を見つける支援をする有効なツールですが、本当に脅威かどうかを判断するのは人の役割になります。

判断結果をEDRにフィードバックすることで、徐々に精度の高い検知が実現できます。

検知後は速やかに防御対処活動に移行できるよう、インシデントレスポンスチームと連携して対処に必要な情報の準備をしておくと良いでしょう。

|

|

セッション3 海外拠点のEDRを統一導入・運用(事例)

|

|---|

DNPグループは、海外拠点のセキュリティ強化のために、従来各拠点でばらばらに導入していたエンドポイント対策製品の統一化を図りました。

導入にあたっては、切り替えの際にセキュリティの空白期間が発生しないよう、綿密な計画とともに仮想環境での導入テストで不具合を事前検証し、トラブルを最小限に抑えました。

運用面では、セキュリティ運用部隊がツールからのさまざまなアラートを処理し、対処が必要なアラートはインシデントレスポンスチームに連携する方法をとっています。検知ルールをアップデートし、重大なインシデントに繋がると思われるアラートのみを選定して連絡してIR部門に連絡しています。

セミナーでは過検知対応や不審なイベント発生時の現地との役割の切り分けなど、運用業務の流れを管理画面をお見せしながらご紹介しました。

セッション4 エンドポイント監視~対処を支援するサービス

|

|---|

EDR製品を適切に運用するには、常に状態を監視する・適切にアラートを精査する・定期的に経営層に運用状況の報告を行うといった活動が必要です。しかし、スキルのある人材の確保や作業工数の確保が難しいのが実情です。そこで、DNPでは自社での豊富な経験をもとに、監視運用サービスを提供しています。

DNPがお客様に代わり、必要な初期設定作業から、監視、チューニング、定期レポートを一貫して実施します。本サービスを活用することで、お客様の監視運用負荷の軽減と、インシデントの際の迅速な脅威特定・初動対応につなげます。

関連サービス・コラム

DNPグループで実施している監視運用のノウハウをもとに、お客様のエンドポイント監視運用を支援するサービスです。EDR製品の異常検知を常時監視・報告し、お客様の運用負荷の軽減と、インシデントの際の迅速な脅威特定・初動対応につなげます。

サイバー攻撃から事業を守る、継続的な予防策

|

|---|

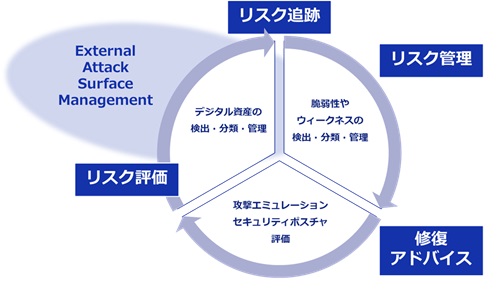

本セミナーでは、経産省からガイダンスが公表されるなど注目の集まる

「ASM(アタックサーフェスマネジメント)」を中心に、

DNP のサイバーセキュリティ対策の実践事例とASMツールの運用のポイントをご紹介しました。

実践事例共有セミナーレポート

セミナーでお伝えしたDNPのEASMの取組み内容をお伝えしています。

<目次>

・機密情報の取扱いはDNPの信頼の要

・「侵入前」にも気を配り、事業を守るEASM

・継続的な公開IT資産監視 CTEMでリスク管理を強化

・CTEM 実現の課題をDNPが支援する

セッション1 DNPのEASM導入背景と選定理由

|

|---|

DNPでは、海外拠点や事業部門が独自に運用するIT資産の変動増に加え、近年のクラウドサービス利用やリモートアクセスの活用により、IT資産の脆弱性管理漏れが懸念となっていました。既存の脆弱性レーティングサービスを利用するなかで、試験的にアタックサーフェス探索ツールでDNPのITアセットを調べたところ、緊急度の高い脆弱性が見つかりました。

見つかった脆弱性が従来実施していた資産管理・脆弱性管理ツールでは発見できなかったため、EASMを導入し、継続的に脆弱性管理・対処を行っています。

セッション2 サイバー攻撃を受けにくくする予防的施策とは

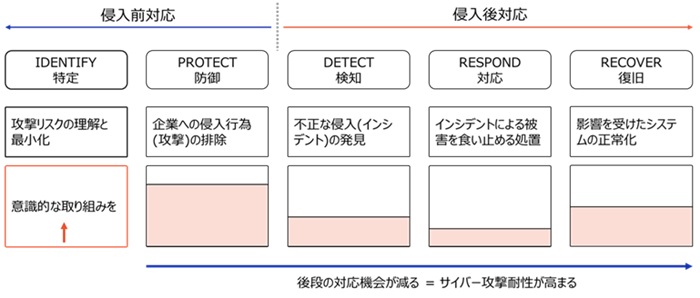

NISTのサイバーセキュリティフレームワーク2.0では、対策のフェーズが「特定」→「防御」→「検知」→「対応」→「復旧」、そして全体にかかる「ガバナンス」で構成されています。

従来、攻撃を排除するための「防御」「検知」「対応」を強化する製品・サービスにセキュリティ投資が多く費やされてきました。

一方「特定」フェーズの強化は、防御の手前で攻撃可能性を減らすことで、以降のフェーズの負荷を下げ、全体のリスクを下げることに寄与します。

各フェーズをバランスよく強化できているか、自社の対策活動や投資を見直してみる必要があります。

|

|

セッション3 DNPでのEASM活用例

EASMの監視運用は、(株)DNP情報システムのサイバーフュージョンセンターで行っています。

ASMツールのULTRAREDでドメイン名やIPアドレスを監視し、発見された脆弱性をセンターに所属する専門家が分析します。

対処すべきだと判断したものは詳細を分析し、攻撃の実行可能性や想定される攻撃経路などを収集し、解消のための対応をシステム管理者と連携して行っていきます。

一方ツールが高い脆弱性を通知しても、システムの実装や事業継続上の重要度によっては脅威とならない場合もあるので、対処優先順の見極めは重要です。

EASMでの継続監視はゼロデイ攻撃の懸念を下げるなど、安心感につながっています。また攻撃者視点で見た自社の弱みを把握することで、セキュリティ強化につなげています。

関連サービス・コラム

組織に内在する脆弱性の有無と侵入されるリスクを管理するためのクラウドサービスです。公開情報やダークウェブ等の脅威情報をもとに、企業のAttack Surface(攻撃対象領域)を検出し、攻撃者の視点でリスクの高い脆弱な箇所を特定します。

セッション4 EASMの実現を容易にする、公的IT資産監視運用サービスのご紹介

EASMで継続的なIT資産管理を行うためには、ツールの導入だけではなく、監視対象のアセットのリストアップや初期登録、検出したリスクの分析や対処、監視対象アセット群のリスク状態の定期確認など、多くの人的リソースやスキルセットが必要になります。DNPでは自社での豊富な経験をもとに、公開IT資産監視運用サービスを提供しています。

このサービスでは、お客様に代わり、公開IT資産の探索・アセット登録から日々監視によるアラート分析や調査、報告、また運用レポートの作成までを一貫してを行います。本サービスを活用いただくことで、サイバーセキュリティのスキルセットをもつ人員を最小限に抑え、貴社のセキュリティレベル向上を実現することができます。

|

|

関連サービス・コラム

攻撃リスクが高い公開IT資産のセキュリティ監視業務を支援するサービスです。お客様の公開IT資産リストを登録したASMツールを使ってDNPが監視を行い、攻撃リスクを検知した際は対策例の情報とともにお客様に通報し、対処を促します。