ウィズコロナ/アフターコロナの

新しい働き方に潜むリスクを考える

第2回「ワラの家ではオオカミを防げない」

テレワーク環境を狙ったインシデントは、既に国内外で発生しています。今回は、テレワークを自宅で行う際に使用する機器の脆弱性についてお伝えします。

全6回シリーズ

急遽整備された在宅勤務等のテレワーク環境は、セキュリティ対策が必ずしも十分でないケースもあり、ビデオ会議用のWebカメラ、スピーカー、Wi-Fiルーター等、新たにエンドポイントとなった自宅環境の機器は、攻撃者には「ご馳走」に映っているに違いありません。

「ウィズコロナ/アフターコロナの新しい働き方に潜むリスクを考える」は、全6回シリーズでお届けします。

第2回は、自宅でのテレワーク環境における機器の脆弱性に焦点を当てて考えます。

目次:

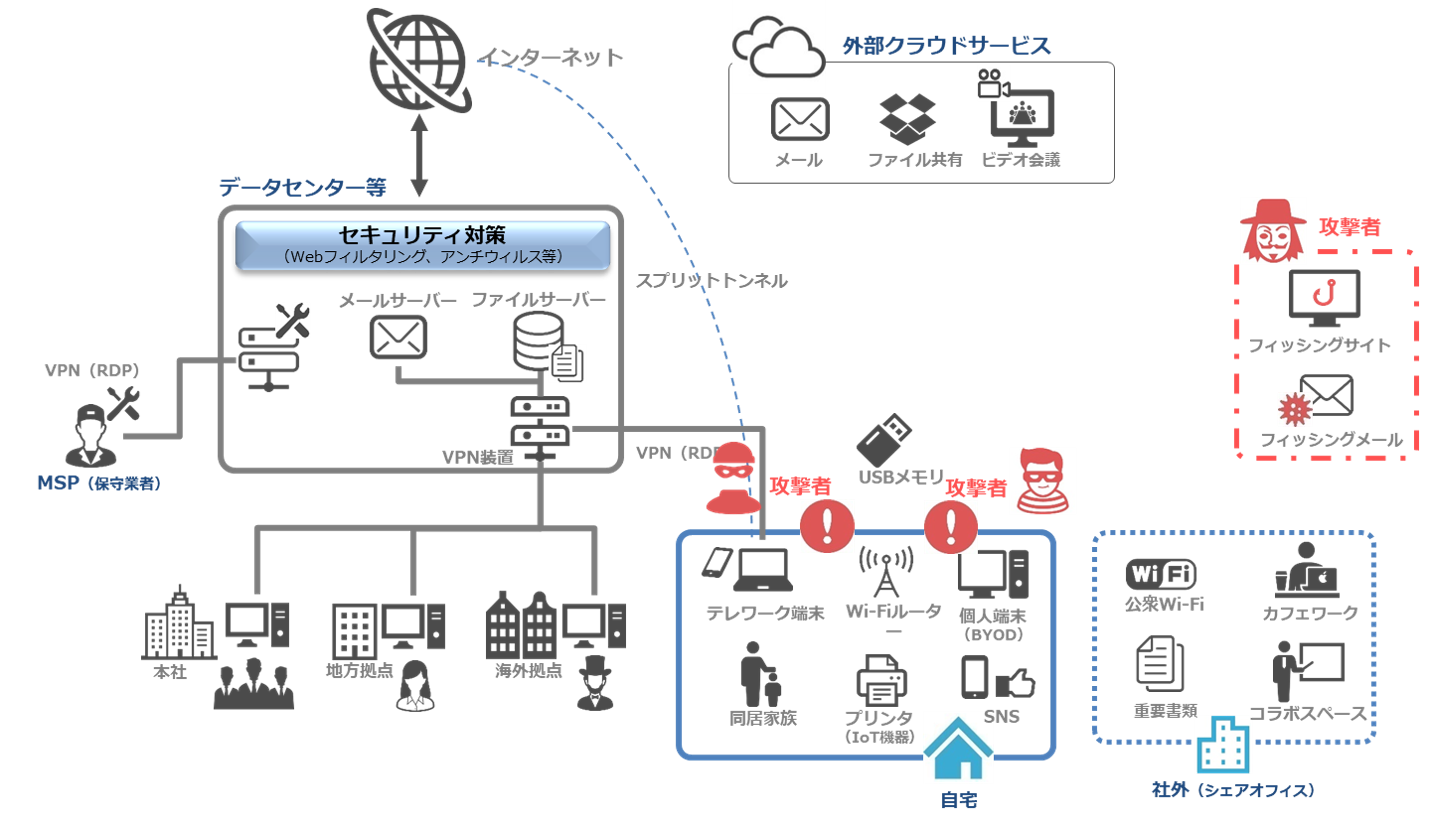

「新しい働き方」環境モデルの図 ― 今回説明の範囲(青枠部分)―

|

|

狙われる自宅環境

長引くコロナ禍による巣ごもり生活の中で、テレワーク環境を整えるため、新たに、Webカメラ、ヘッドセット、大型モニター、Wi-Fiルーターを買われた方や、自分でPC端末を手配してテレワーク環境を構築した方も多いかと思います。

こうしたテレワーク環境を狙ったインシデントは、既に国内外で発生していますので(※1・2)、少し状況が落ち着いたこの時期に、セキュリティ対策の過不足や、その必要性まで含めて棚卸しすることをお勧めします。

米国国土安全保障省の注意喚起

米国国土安全保障省傘下のサイバーセキュリティアドバイザリーユニット(CISA)は、今年4月、企業のVPNセキュリティに関して注意喚起を出しています(※3)。この中では、攻撃者が、テレワーク環境に関わる多くの脆弱性を狙っていることが書かれており、企業のセキュリティ対策強化を奨励しています。

CISAが推奨するセキュリティ対策の中で、1番に挙げられているものが、会社のネットワークへのリモート接続に使用されている「機器」を、最新のソフトウェアパッチとセキュリティ構成で更新すること、そして2番目はフィッシング攻撃の増加が予想されることに対する従業員への啓蒙となっています。

当然のことながら、この注意喚起は、VPN装置の更新プログラム適用等、そもそも企業側が対応すべき内容も含まれますが、リモート接続を行う「機器」の中に、従業員が自宅で使っているWi-Fiルーター、カメラ、スピーカー等のIoT機器も含まれる点には特に注意が必要です。

自宅環境のエンドポイント拡大

従来、企業は、従業員に貸与した「社用PC」と「社用スマホ」又は「社用モバイルWi-Fiルーター」をエンドポイントとして考えれば良かったのですが、コロナ禍で状況は一変しました。

シンクライアント端末の調達やVPN接続容量の拡張、テレビ会議システムの導入等の事情により、自宅環境では私物機器利用(BYOD)が増え、エンドポイントを構成する機器は拡大したと言えます。

こうした自宅環境における私物機器利用のリスク例を以下に挙げます。

| No. | 私物機器 | 脅威 | リスク例 |

| 1 | 私物PC | ウイルス感染 | 社内ネットワークへの感染拡大 |

| 2 | 私物PC | 情報漏洩 | 営業情報や機密情報の外部漏洩 |

| 3 | USBメモリ (未暗号化) |

ウイルス感染 | 業務ファイルの流出、 社内ネットワークへの感染拡大 |

| 4 | Webカメラ | ビデオ会議の盗聴、録画 | 会議情報(機密情報)の外部漏洩 |

| 5 | Wi-Fiルーター | 不正アクセス | 営業情報や機密情報の外部漏洩 DDoS攻撃や社内ネットワーク侵入の踏み台利用 |

| 6 | 会議用スピーカー | 盗聴 | Bluetooth経由での会議情報(機密情報)の外部漏洩 |

これらの脅威の中で、私が一番警戒すべきと考えることが、私物PCのウィルス感染です。

シンクライアント端末や私物PCにおいては、Windows等のOS、Office等の汎用ソフトウェア、そしてアンチウィルスソフト等の更新が重要となります。しかし、他の従業員のテレワーク通信に影響を与えない様、Windows Update等の大容量ファイルについては、自宅環境での自動更新を停止しているケースも多い様です。

OSやアンチウィルス更新が適切に実施されない場合、従業員がフィッシングや水飲み場攻撃等でマルウェア感染し、私物PC経由で社内ネットワークに大きな影響を及ぼす可能性があります。(※2)

2番目に警戒すべきことが、Wi-Fiルーターへの不正侵入です。テレワークシフトに合わせて、自宅のWi-Fi環境を経由した社内ネットワークへの接続を許可した企業も多いと思います。しかし、Wi-Fiルーター本体の管理者パスワードが出荷時のままだと、「root」「admin」「password」といった単純な管理者パスワードはすぐに破られ、企業ネットワークへの不正アクセスや、大規模なDDoS攻撃への踏み台として悪用されてしまう可能性もあるので注意が必要です。

その他、Webカメラ、スピーカー、USBメモリ、アンチウィルスソフト等、自宅環境の運用では「テレワーク実現」という大義名分の元に、セキュリティルールの例外運用を許諾した企業は、そこに脆弱性が無いか、セキュリティ視点で見直すことが重要です。

ワラの家ではオオカミに食べられてしまう

「3匹の子豚」というおとぎ話を子供の頃に読まれた方も多いと思います。ワラの家を建てた子豚と、木で家を建てた子豚はレンガの家に逃げて、最後はオオカミをやっつける話、実は原作版ではまったく違うストーリーになっています。

ワラの家を建てた1匹目の子豚と、木の家を建てた2匹目の子豚はオオカミに食べられてしまいます。つまり原作の「3匹の子豚」は、安易にワラや木の家を建てるという選択をした責任を「オオカミに食べられる」という形で取らされるという、教訓話になっているのです。

コロナ禍において、テレワークを実現することを優先し、セキュリティ対策をあまり考えずに構築した自宅環境は、もしかすると「ワラの家」になっているかも知れません。

もしそうであれば、攻撃者(オオカミ)が大きく息を吹きかけただけで、家が飛んでいくことがない様に、Wi-Fiルーターや私物PC等のソフトウェア最新化、セキュリティ構成の更新等を改めてチェックし、「レンガの家」に近づけていく事が重要なのです。

■参考

※1 Zaha Hadid Architects held to ransom by cyberhacker

https://www.architectsjournal.co.uk/news/zaha-hadid-architects-held-to-ransom-by-cyberhacker/10046940.article

※2 当社への不正アクセスによる情報流出の可能性について(第2報)

https://www.ntt.com/about-us/press-releases/news/article/2020/0702.html

※3 Alert (AA20-073A) Enterprise VPN Security

https://www.us-cert.gov/ncas/alerts/aa20-073a

■執筆者

大日本印刷株式会社

情報イノベーション事業部 PFサービスセンター

セキュリティソリューション本部 サービス企画開発部

BR&コンサルティンググループ

リーダー 佐藤 俊介

主な職務:

Visa/Mastercard等のカードブランド担当、セキュリティコンサルティング

保有資格:

PCI Internal Security Assessor (ISA)、PCI Professional (PCIP)

所属団体:

日本カード情報セキュリティ協議会(JCDSC)ユーザ部会 世話役

参考記事:

情報セキュリティの知見を広める伝道師(DNPの今とこれからを発信するメディア「Discover DNP」より)

関連コンテンツ:

ウィズコロナ、アフターコロナの新しい働き方に潜むリスクを考える

第1回 狙われるリモート接続 (2020/8/17掲載)

第2回 ワラの家ではオオカミを防げない (2020/8/24掲載)

第3回 木の家でもオオカミを防げない(2020/8/28掲載)

第4回 ビデオ会議における留意点(2020/9/7掲載)

第5回 シェアオフィスの落とし穴(2020/9/14掲載)

第6回 新しい働き方を「ゼロトラスト」視点で見直す(2020/9/28掲載)

|

|

関連製品・サービス

-

貴社のテレワーク環境におけるセキュリティ対策状況を診断します

テレワーク向けセキュリティ診断サービス

働き方改革やBCP(事業継続計画)の観点で、有効な手段とされているテレワークですが、新型コロナウイルスの影響もあり、企業などでの導入が加速しています。一方、外出先やコワーキングスペースでのPCやUSBの紛失・盗難、マルウェアの感染などによる情報漏洩リスクが課題となっています。本サービスは、テレワークを導入またはこれから検討する企業に対して、企業の重要情報(顧客情報、技術情報等)が漏洩するリスクを「診断シート」によって可視化します。また、診断結果に基づき、ご予算、環境に応じた情報漏洩を防止するためのセキュリティ対策をご提案します。

-

ランサムウェアなどのビジネスに重大なダメージを与える攻撃から

端末を保護するエンドポイントセキュリティ対策製品Morphisec(モルフィセック)

Morphisecは、従来の手法とは全く異なる防御手法によって、AIや機械学習に頼らずに、ランサムウェア、マルウェア、ファイルレス攻撃を防御します。未知の攻撃も防御可能、頻繁にシグネチャを更新する必要がない、ウイルススキャンをしないため非常に軽量、さらに、誤検知をほぼ発生させません。オフライン環境でも活用いただけるため、閉域網で使用する工場の制御系PCやATM、POS端末等にも最適です。

※Morphisecは、イスラエルのITセキュリティ企業 Morphisec社の開発製品です。