ウィズコロナ/アフターコロナの

新しい働き方に潜むリスクを考える

第6回 新しい働き方を「ゼロトラスト」視点で見直す

新しい働き方に伴うリスクと国内外で最近発生した主なセキュリティインシデント等を確認しながら、「ゼロトラスト」について説明します。

全6回シリーズ

「ウィズコロナ/アフターコロナの新しい働き方に潜むリスクを考える」 全6回シリーズの最終回をお届けします。最終回は、新しい働き方の環境を守る上で必須の考え方になるであろう、「ゼロトラスト」について説明します。

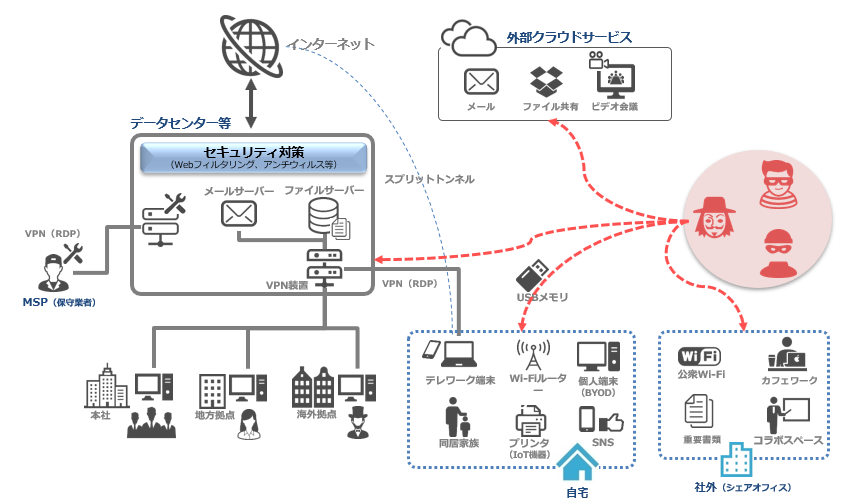

新しい働き方では、データは従来の境界線を越えてやり取りされ、働く環境には自宅やシェアオフィス等も含まれるようになりました。また、企業ネットワークに接続する機器は、業務用PCや携帯電話だけでなく、アプリ(API)や、クラウドサービス、そしてIoT機器にまで拡大し、それに伴って新たなリスクが拡大しています。

こうした新たなリスクに対して、「ゼロトラスト」は有効だと考えられています。

目次:

「新しい働き方」環境モデルの図 ― 今回説明の範囲(全体)―

|

|

狙われている「新しい働き方」の環境

チェック・ポイント・ソフトウェア・テクノロジーズ社が8月に発表した「サイバー攻撃トレンド2020年中間レポート」(※1)では、新型コロナウイルス関連の情報提供を偽るフィッシングなどコロナウイルスへの不安をマルウェア拡散に悪用するだけでなく、最近は全世界であらゆる種類のサイバー攻撃が増加しているとの調査結果が出ています。

この中で、最近のサイバー攻撃の動向として、国家主導のサイバー攻撃の激化、二重の脅迫による攻撃、モバイルへの攻撃、クラウドへの流出が挙げられており、本連載コラムで説明してきたテレワーク等の「新しい働き方」の環境も、こうした攻撃の対象となってきている状況がうかがえます。

以下に、ここ数カ月に発生した主なインシデントを挙げますが、海外企業だけでなく国内企業も攻撃対象となっていることが分かるかと思います。

| 時期 | 国 | 業種 | 備考 |

| 5月下旬 | 日本 | ITサービス | 海外拠点及びBYOD端末経由で不正アクセスを受け、工事情報や社内ファイルが流出した |

| 6月上旬 | 日本 | 自動車製造 | 産業システムを狙ったマルウェア(Ekans)により社内ネットワーク障害が発生、海外工場の生産も停止した |

| 7月中旬 | 米国 | ソーシャル ネットワーク |

電話によるソーシャルエンジニアリング攻撃により内部ネットワーク情報が窃取され、乗っ取られた130アカウントが仮想通貨詐欺情報に悪用された |

| 7月中旬 | 日本 | 金型製造 | ランサムウェア(Maze)の攻撃を受け、外部に機密情報が流出した |

| 7月下旬 | 米国 | GPS機器 | ランサムウェア(WasteLocker)の攻撃を受け、GPSを利用したサービスが約1週間停止した |

| 7月下旬 | 日本 | 電気機器 | ランサムウェア(RangnarLocker)の攻撃を受け、機密データ2TBが暗号化/外部に流出したことにより、450万ドルの身代金を支払った |

| 7月下旬 | 米国 | 旅行代理店 | ランサムウェア(Maze)の攻撃を受け、内部ネットワークから50.2GBの機密情報が流出し、リークサイトで公開された |

| 8月上旬 | 韓国 | 総合家電 | ランサムウェア(Maze)の攻撃を受け、内部ネットワークから50.2GBの機密情報が流出し、リークサイトで公開された |

| 8月上旬 | 日本 | 重工業 | SNSでのソーシャルエンジニアリングにより社用端末がウィルス感染し、社内にウィルス感染が拡大、従業員の個人情報やIT関連情報が流出した |

| 8月中旬 | 日本 | 電気機器 | 米国子会社がランサムウェア(Maze)の攻撃を受け、10TBの内部データが窃取され、リークサイトで公開された |

| 8月中旬 | 米国 | 酒類製造 | ランサムウェア(Reveil)の攻撃を受け、1TB の機密情報が漏えいした |

| 8月中旬 | 米国 | 客船運航 | ランサムウェアの攻撃を受け、顧客と従業員の個人情報が流出した |

※DNP調べ

従来の境界防御では「新しい働き方」の環境を守り切れない

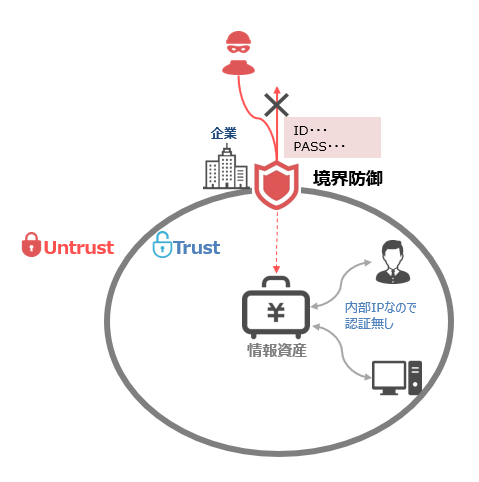

境界防御とは、ファイアウォール、プロキシーサーバー、IDS/IPS等を用いて社内は信頼する(Trust)、社外は信用しない(Untrust)とし、境界内部(Trust)への攻撃者の侵入を防ぐ考え方です。

境界防御の例

|

|

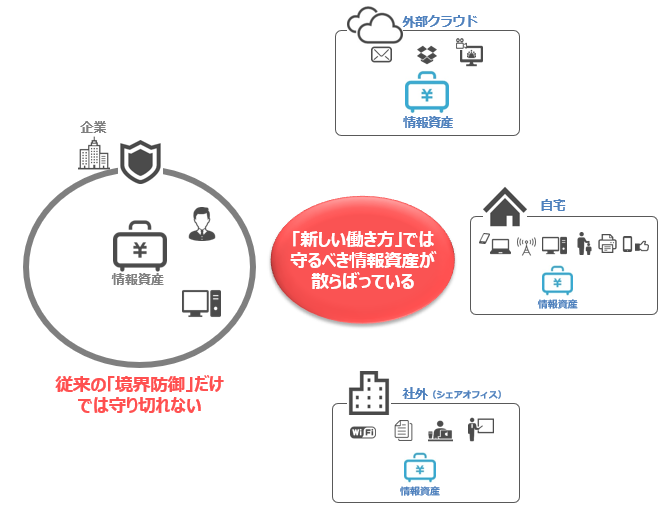

しかし「新しい働き方」では、テレワーク環境は多様化し、Office365、Zoom、Slack等の外部クラウドサービスの利用が急速に拡大しています。その結果、企業ネットワーク(境界)外にも情報資産が拡散し、従来の境界防御の考え方では、外部環境に散らばる情報資産を守りきれなくなってきています。

情報資産の分散例

|

|

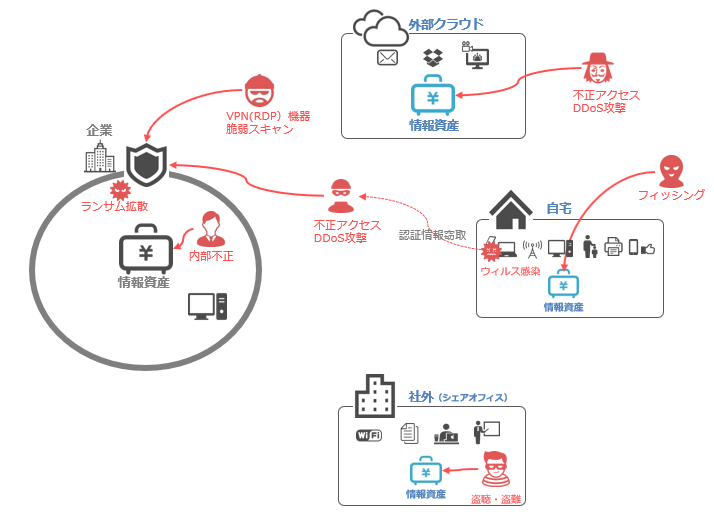

以下は、外部環境の情報資産に対する攻撃例です。

拡散する情報資産に対する攻撃例

|

|

こうした新たなリスクへの対応において、最近注目されている考え方がゼロトラストです。

ゼロトラストとは?

ゼロトラストは2010年Forrester Research社の当時アナリストであったJohn Kindervag氏が提唱した概念です。従来の防御モデルはTrust but verify(信頼するが、しかし検証する)であったのに対して、ゼロトラストはVerify but never trust(検証して、決して信頼しない)、つまり「誰も信じない」モデルと言えます。

ゼロトラストの概念

|

|

「新しい働き方」では、データは従来の境界線を越えてやり取りがされ、働く環境には自宅やシェアオフィス等も含まれるようになりました。また、企業ネットワークに接続する機器は、業務用PCや携帯電話だけでなく、アプリ(API)や、クラウドサービス、そしてIoT機器にまで拡大しており、それに伴って新たなリスクが拡大しています。

こうした新たなリスクに対して、ゼロトラストは有効だと考えられています。

しかし、ゼロトラストの概念は10年前から提唱されているにも関わらず、何故「最近」よく聞くようになったのでしょうか。

私は、企業がその有効性について理解していても、「実装」が難しかったからだと思います。ゼロトラストを生み出したForrester Research社は、最近のゼロトラストへの注目度の高まりを受けて、2018年に改訂版であるZero Trust eXtended(ZTX)を発表しました(※2)。この中でワークロード、ネットワーク、デバイス、人、データ、可視化と分析、自動化の7要件が定義づけられ、企業はゼロトラストの概念を取り入れやすくなりました。

また、2020年8月には、米国国立標準技術研究所(NIST)がSP800-207(ゼロトラスト・アーキテクチャ)(※3)をリリースしました。このガイドラインでは、企業のセキュリティ設計者がゼロトラストの理解を深め、ゼロトラストの概念を企業環境に適用するための導入シナリオやユースケースを整理しています。

こうしたベストプラクティス(最良事例)は、企業がゼロトラストをより良く理解し、実装していくために貴重なヒントとなるかと思います。

SP800-207ではゼロトラストの基本的な考え方として、以下の7つの原則が挙げられています。こうした原則に基づいて、先行する企業はゼロトラストの実装を進めています。

| No. | 原則 |

| 1 | すべてのデータソースとコンピューティングサービスは、リソースとみなされます |

| 2 | ネットワークの場所に関係なく、すべての通信が安全に行われます |

| 3 | 個々の企業リソースへのアクセスは、セッションごとに付与されます |

| 4 | リソースへのアクセスは、クライアントID、アプリケーション/サービス、および要求するアセットの観察可能な状態を含む動的なポリシーによって決定され、その他の動作属性および環境属性を含むことがあります |

| 5 | 企業は、所有するすべての資産と関連する資産の整合性とセキュリティの姿勢を監視し、測定します |

| 6 | すべてのリソースの認証と認可は、アクセスが許可される前に動的かつ厳密に実施されます |

| 7 | 企業は、資産、ネットワークインフラ、通信の現状について可能な限り多くの情報を収集し、セキュリティの姿勢を向上させるために使用します |

※NIST SP800-207(※3)より抜粋

ゼロトラストは「内部も信じない」

DNPのクレジットカード等を製造・発行するセキュリティ工場では、国際カードブランドが策定したPCI カード製造および発行要件(PCI Card Production and Provisioning)(※4)などの要求仕様に基づき、今で言うゼロトラスト概念の実装に2008年頃から取り組んできています。

その中で実感したのが、性悪説に基づくゼロトラストの概念を現場レベルまで浸透させていくのは時間がかかるということです。

例えば、情報資産への外部からのアクセスだけでなく、従来の境界防御では信頼していた(Trust)内部管理者からのアクセスに対しても検証を実施する(Verify)ことを、ゼロトラストは求めています。DNPの場合、「そこまでやらなければならないのか?」と、現場からの反発があり、意識が変わるまでに時間がかかりました。

しかし「新しい働き方」の環境を狙ったと思われるフィッシングメールや、ランサムウェアの被害は既に日本でも数多く報告されており、その対応は急務です。こうした状況下において、まずはお勧めしたいのが、価値の高い情報資産を第一歩として、ゼロトラストの概念を取り入れていくことです。

価値の高い情報資産へのアクセスをすべて棚卸し、不要なものを取り除き、業務に必要な範囲にアクセス権を限定する。その上で検証(認証)のログを取り、きちんと監視する。

こうしたプロセスを通じて得た経験・知見が、ゼロトラストの「レンガの家」における大黒柱になっていくと思います。

DNPはゼロトラストの概念を、いち早く自社工場施設に取り入れてきました。この「レンガの家」で取り組んできた知見は、みなさまにとっても、きっと役立つことがあるかと思います。もし「新しい働き方」の環境を守る上で何かお困りになることがあれば、DNPを信頼(Trust)して、ご相談ください。

最後に...

第1回のコラム記事である「狙われるリモート接続」が掲載された後に、VPN装置への不正アクセスに関する日経新聞の記事(※5)が出て、多くのお客さまからお問い合わせをいただきました。

そこで改めて感じたのが、自分が思っていた以上に、「新しい働き方」の環境が急速に変化しているということです。

このコラムの内容が、少しでもみなさまの「新しい働き方」の参考になれば幸いです。

最後に、元FBI長官ロバート・ミュラー(Robert Mueller)氏のこのフレーズを引用してこのコラムを終わりたいと思います。

|

|

■参考

※1 「サイバー攻撃トレンド2020年中間レポート」を発表

https://prtimes.jp/main/html/rd/p/000000065.000021207.html

※2 The Forrester Wave™: Zero Trust eXtended (ZTX) Ecosystem Providers, Q4 2018

https://www.forrester.com/report/The+Forrester+Wave+Zero+Trust+eXtended+ZTX+Ecosystem+Providers+Q4+2018/-/E-RES141666

※3 NIST SP800-207 Zero Trust Architecture, August 2020

https://csrc.nist.gov/publications/detail/sp/800-207/final

※4 Card Production and Provisioning Physical/Logical Security Requirements

https://www.pcisecuritystandards.org/lang/ja-ja/

※5 テレワーク、VPN暗証番号流出 国内38社に不正接続

https://www.nikkei.com/article/DGXMZO62994110U0A820C2MM8000/

■執筆者

大日本印刷株式会社

情報イノベーション事業部 第2PFサービスセンター

セキュリティソリューション本部 マーケット開発部

佐藤 俊介

主な職務:

Visa/Mastercard等のカードブランド担当、セキュリティコンサルティング

保有資格:

PCI Internal Security Assessor (ISA)、PCI Professional (PCIP)

所属団体:

日本カード情報セキュリティ協議会(JCDSC)ユーザ部会 世話役

参考記事:

情報セキュリティの知見を広める伝道師(DNPの今とこれからを発信するメディア「Discover DNP」より)

関連コンテンツ:

ウィズコロナ、アフターコロナの新しい働き方に潜むリスクを考える

第1回 狙われるリモート接続 (2020/8/17掲載)

第2回 ワラの家ではオオカミを防げない (2020/8/24掲載)

第3回 木の家でもオオカミを防げない(2020/8/28掲載)

第4回 ビデオ会議における留意点(2020/9/7掲載)

第5回 シェアオフィスの落とし穴(2020/9/14掲載)

第6回 新しい働き方を「ゼロトラスト」視点で見直す(2020/9/28掲載)

|

|

関連製品・サービス

-

ゼロトラスト実現に向けた第一歩。テレワーク環境における現状のリスクを可視化

ゼロトラストアセスメント Stage.1 テレワーク

現在、テレワーク環境を狙ったさまざまなサイバー攻撃が発生しており、今まさに“テレワーク環境のセキュリティ対策の見直し”が必要とされています。「ゼロトラストアセスメント Stage.1 テレワーク」は、テレワーク環境の導入をゼロトラスト実現に向けた第一歩ととらえ、継続的な改善を前提とした、現状のベストプラクティスを提案するサービスです。

-

ランサムウェアなどのビジネスに重大なダメージを与える攻撃から

端末を保護するエンドポイントセキュリティ対策製品Morphisec(モルフィセック)

Morphisecは、従来の手法とは全く異なる防御手法によって、AIや機械学習に頼らずに、ランサムウェア、マルウェア、ファイルレス攻撃を防御します。未知の攻撃も防御可能、頻繁にシグネチャを更新する必要がない、ウイルススキャンをしないため非常に軽量、さらに、誤検知をほぼ発生させません。オフライン環境でも活用いただけるため、閉域網で使用する工場の制御系PCやATM、POS端末等にも最適です。

※Morphisecは、イスラエルのITセキュリティ企業 Morphisec社の開発製品です。