ウィズコロナ/アフターコロナの

新しい働き方に潜むリスクを考える

第3回「木の家でもオオカミを防げない」

攻撃者は、テレワーク環境の「脆弱な機器」だけを狙っている訳ではなく、「人の脆弱性」も狙っています。今回は、この「人の脆弱性」について考えます。

全6回シリーズ

在宅勤務をはじめとするテレワークは、新型コロナウイルスとの共存を強いられる時代の、新しい働き方の象徴と言っても過言ではありません。しかし、限定的なセキュリティ対策で、急遽テレワーク環境を整備した企業も多く、こうした環境を狙ったサイバー攻撃のリスクが増しています。

「ウィズコロナ/アフターコロナの新しい働き方に潜むリスクを考える」は、全6回シリーズでお届けします。第3回は、攻撃者が狙う「人の脆弱性」について考えてみました。

目次:

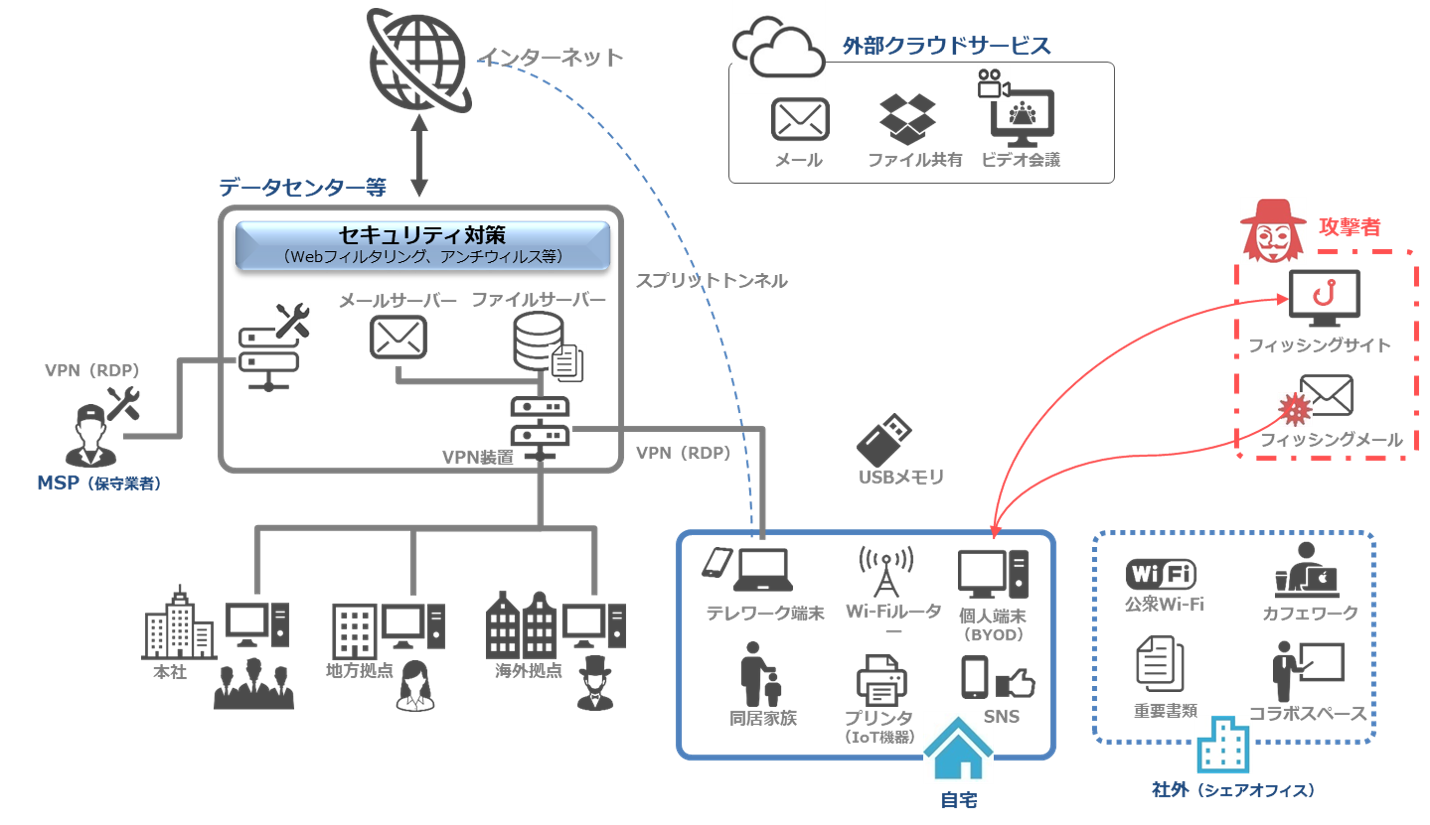

「新しい働き方」環境のモデル図 ー 今回説明の範囲(青枠部分)ー

|

|

頼りになる仲間が側にいないテレワーク環境

新型コロナウイルスという、目に見えない脅威に怯え、不安な気持ちのまま仕事をしている方は、きっと私だけではないと思います。

セキュリティの視点で言えば、企業内ネットワークという堅牢な要塞に守られていた従業員が、突然、テレワーク環境という荒野に放り出されたようなものかも知れません。

何でも気軽に聞けた職場の同僚や、頼りになるIT担当者が近くにいない環境では、「こんなメールが来てる、怪しいかな?」「開けないほうがいい」といった会話やそういった声が聞こえてこないために、会社にいたら開かないであろう、新型コロナウイルスに対する注意喚起や給付金や助成金関連等を装ったフィッシングメールの添付ファイルを、つい開いてしまうリスクは確実に高まっています。

フィッシングメールはテレワークでも脅威

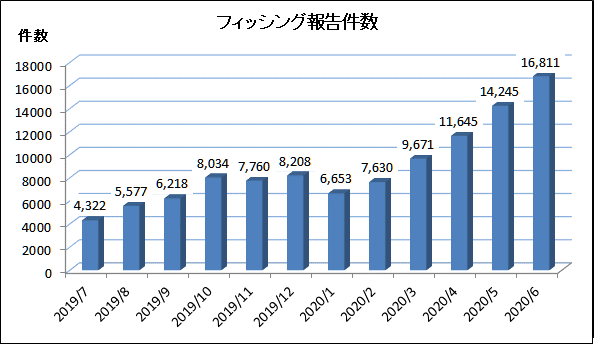

フィッシング対策協議会が6月に発表したフィッシング報告件数(※1)によると、国内のフィッシング攻撃が増加傾向です。

|

|

これらのフィッシングメールは、従来と同様にAmazon、Apple、LINE、楽天などを騙るものが非常に多いのですが、新型コロナウイルスの感染拡大に伴って、在宅勤務中の従業員を狙った攻撃も増えてきている様です。

例えば、今年2月には、「国立感染症予防センター」という、実在しない組織を騙った標的型メールが確認され(※2)、マスクの無料配布を装う携帯電話のテキストメッセージ(SMS)を使ったフィッシングメールや、新型コロナウイルスに関する保健所からの情報を装いEmotetマルウェアを混入させた添付ファイルを送り付けるメールも報告されています。

また、5月には、新型コロナウイルスに対する緊急経済対策の一環である特別定額給付金に関して、銀行を騙ったSMSからフィッシングサイトへ誘導する攻撃も確認されています。

さらに7月には、ばらまき型のスパムメールではなく、新型コロナウイルス等を題材にした新種のマルウェアが仕込まれた標的型メールが、複数のメディア系企業や公的機関に送付されたことが確認されています(※3)。

社用PCの配付が間に合わず、私用機器(BYOD)を使った企業内ネットワークへの接続を許可している企業もあるかと思います。こうした企業の従業員の中には、PCを家族と共有している場合もあり、家族がフィッシングメールを開いてしまうリスクも考慮する必要があります。

フィッシングメールによるマルウェア感染によって、悪意のあるWebサイトに誘導され、個人情報やクレジットカード情報等が窃取されるだけでなく、企業内ネットワークへの踏み台になってしまう可能性も考えられるのです。

自宅環境の業務データは棚卸が必要

急遽テレワークを指示されたため、あるいは、テレワーク回線の混雑を避ける目的で、USBメモリや携帯用HDD/SSDを使って、業務データを自宅のPCに移動された方もいるでしょう。その際、会社から許可されたUSBメモリや携帯用HDD/SSDではなく、個人で購入した機器(BYOD)を使われた方もいるかも知れません。

大量の業務データをまとめてテレワーク環境に移された方は特に注意が必要です。業務データを保存している機器や媒体、あるいは保存されているデータファイルが将来に亘って安全である保障はどこにも無いからです。

長期におよぶテレワーク生活の中で、社用PC、私用PC、社用スマホ、私用スマホ、USBメモリ、携帯用HDD/SSDといった様々な機器・媒体に、知らず知らずの内に業務データが蓄積されています。外部から攻撃を受けて、こうした重要なデータを漏えいするリスクは常に身近にあります。

例えば、家族がフィッシングメールの添付ファイルを開いたことによりマルウェアに感染し、家族共有のPCから業務データが漏えいする事もあるでしょうし、自宅でマルウェア感染したUSBメモリを会社環境で接続し、会社内にマルウェア感染が一気に広がってしまうことも考えられるのです。

こうしたリスクを軽減するために、急遽、自宅のPCに移動させた業務データファイルは、アンチウイルスソフトによってスキャンするだけなく、定期的に保存場所の所在確認(棚卸し)をすることが重要です。

この際、業務に不要なファイルやすぐには使用しないファイルは削除し、本当に業務で必要なファイルだけ残すと良いかと思います。また、長期間業務データを残す場合は、必要に応じてZIP等を使ってファイルを暗号化することも併せてお勧めします。

継続したセキュリティ教育

「新型コロナウイルス対策」等、多くの人が関心を持ちそうな話題を巧みに使い、「人の脆弱性」を狙って仕掛けてくる攻撃に対する有効な対策の1つは、やはり従業員のリテラシー向上です。

企業は、フィッシングメールや悪意のあるWebサイトを使った標的型攻撃や、テレワークの浸透によって従業員やその家族が直面する新たな脅威、パスワードの使いまわし防止、多要素認証の利用等、従業員のセキュリティ意識向上を促す情報の発信や教育・啓蒙を継続していくことが重要です。

木の家ではオオカミに食べられてしまう

「3匹の子豚」の原作版では、ワラの家と木の家を建てるという安易な選択をした子豚達は、家を吹き飛ばされてオオカミに食べられてしまい、レンガで家を建てた子豚だけがオオカミをやっつけ、生き残ります。

レンガの家が頑丈なのは言うまでもありませんが、木も丈夫そうなのに、どうしてオオカミに「木の家」は吹き飛ばされてしまったのでしょうか。

原作では2番目の子豚は「furze(ハリエニシダ)」の束を譲ってもらい、木の家を建てたと書かれています。この木はマメ科の常緑低木で、幹や枝はあまり太くありません。つまり建材としての強度が低かったことが、原因だと推測されます。

新型コロナウイルスとの共存が新たな日常となりつつある現在、従業員をテレワーク環境に放置したままで、十分な機器やサポートも与えない場合、従業員の自宅環境は、一見強そうでその実脆弱な「木の家」になっているかも知れません。

もしそうであれば、オオカミ(攻撃者)が大きく息を吹きかけただけで、家が飛んでいかないように、従業員のリテラシーを向上することで、木の枝を太くし(セキュリティ強度を上げ)、攻撃者に負けない「レンガの家」に近づけていくことが求められているのではないでしょうか。

■参考

※1 2020/06フィッシング報告状況(フィッシング対策協議会)

https://www.antiphishing.jp/report/monthly/202006.html

※2 当研究所に類似した機関による新型コロナウイルス感染症の注意喚起を装うメール攻撃にご注意ください(国立感染症研究所)

https://www.niid.go.jp/niid/ja/others/9432-warning200226.html

※3 攻撃プログラム急速進化 新種マルウェア、日本標的か

https://r.nikkei.com/article/DGXMZO6144529013072020SHB000

■執筆者

大日本印刷株式会社

情報イノベーション事業部 PFサービスセンター

セキュリティソリューション本部 サービス企画開発部

BR&コンサルティンググループ

リーダー 佐藤 俊介

主な職務:

Visa/Mastercard等のカードブランド担当、セキュリティコンサルティング

保有資格:

PCI Internal Security Assessor (ISA)、PCI Professional (PCIP)

所属団体:

日本カード情報セキュリティ協議会(JCDSC)ユーザ部会 世話役

参考記事:

情報セキュリティの知見を広める伝道師(DNPの今とこれからを発信するメディア「Discover DNP」より)

関連コンテンツ:

ウィズコロナ、アフターコロナの新しい働き方に潜むリスクを考える

第1回 狙われるリモート接続 (2020/8/17掲載)

第2回 ワラの家ではオオカミを防げない (2020/8/24掲載)

第3回 木の家でもオオカミを防げない(2020/8/28掲載)

第4回 ビデオ会議における留意点(2020/9/7掲載)

第5回 シェアオフィスの落とし穴(2020/9/14掲載)

第6回 新しい働き方を「ゼロトラスト」視点で見直す(2020/9/28掲載)

|

|

関連製品・サービス

-

従業員の知識&モラル向上を支援

情報セキュリティ教育

情報漏洩の多くは、従業員による内部不正が原因といわれています。また、標的型攻撃などのサイバー攻撃は、従業員が正しい知識をもって対応することで、被害を最小化することができます。つまり、従業員のセキュリティ知識やモラルを高める情報セキュリティ教育が、企業や組織の情報漏洩対策において、重要な役割を果たします。DNPでは、従業員一人ひとりのセキュリティ意識を向上し、正しい行動に導くための、さまざまな教育ソリューションを提供しています。

-

標的型攻撃に対する「人的」防御力をアップ

標的型攻撃メール訓練サービス

標的型攻撃メールにより、重要な情報が盗まれる事件が多発しています。従業員等に攻撃メールの存在を認識させ、不審メール受信時には迅速に適切な対応ができるよう教育するためのサービスです。標的型攻撃の脅威、実際に自分が攻撃メール受信者になる可能性を認識することによって、従業員等のセキュリティに関する意識を自ずと向上させることができます。また、訓練終了後に提示する報告書上のデータを、標的型攻撃対策ソリューション導入検討時などに、現状の耐性を示す数値データとして活用いただけます。