コロナ禍における Security & Safety

「労働環境の多様化で増加する

クラウドのセキュリティの必要性」

テレワークの普及により、社内外どこからでもアクセス可能なクラウドサービスの利用が進んでいます。

今回は、クラウドサービスのセキュリティ対策ソリューションを多くの企業・組織に提供されているベンダー各社のエキスパートに、クラウドサービスを狙うサイバー攻撃を未然に防ぎ、安全に利用するために必要な対策について伺いました。

|

|

(写真左から)

・日本ユニシス株式会社 プロセスアウトソーシング本部 セキュリティサービス部 技術二室

石川 政朝 Masatomo Ishikawa

・ユニアデックス株式会社 エクセレントサービス開発本部 サービス企画部 NW&SECサービス企画室 セキュリティ課 マーケティングマネージャー

水間 洋 Hiroshi Mizuma

・株式会社イエラエセキュリティ オフェンシブセキュリティ部 ペネトレーションテスト課

安里 悠矢 Yuya Asato

・株式会社イエラエセキュリティ ディフェンシブセキュリティ部 クラウドセキュリティ課 課長

永尾 大介 Daisuke Nagao

- ※所属・肩書などは、2020年12月取材時のものです。

労働環境の多様化で増加する クラウドのセキュリティの必要性

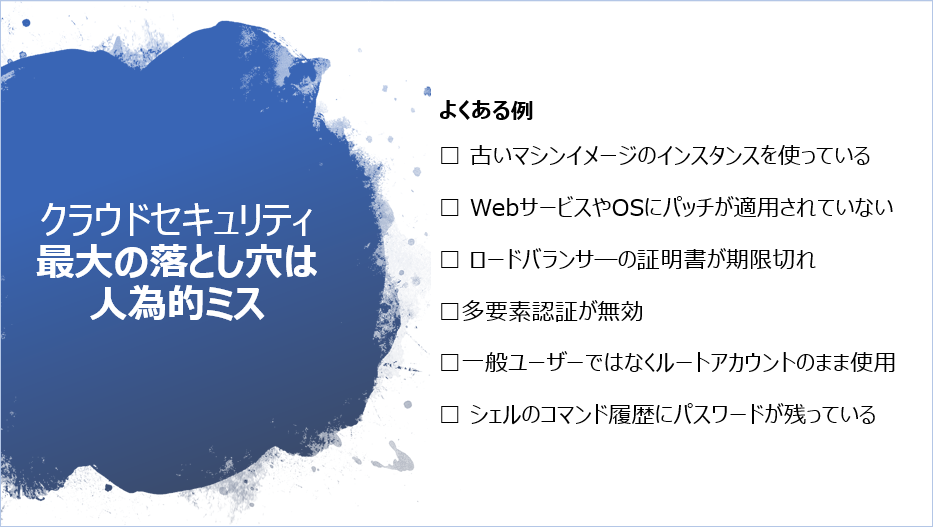

クラウドの最大の落とし穴は人為的ミス

――コロナ禍におけるテレワークの拡大をきっかけに一段とクラウドが利用されるようになりましたが、最も基本的なセキュリティ対策は何でしょうか。

永尾:パブリッククラウドの場合インフラ側は事業者が対策しているので、ユーザーはOS/ミドルウェアの脆弱性やネットワーク設定、アプリやデータの暗号化、権限を適切に割り振ってID管理を徹底することに留意すればおおむね大丈夫でしょう。ただし設定ミスなど、人為的なミスが原因の事故は非常に多く「2025年までに起きるクラウド関連のセキュリティ事故は、99%が設定ミスに起因する」という予測もあります。

――「人為的なミス」にはどんなものがありますか。

永尾:よくある例としては、「古いマシンイメージのインスタンスをそのまま使っていた」「WebサービスやOSにパッチが適用されていなかった」「ロードバランサーの証明書が期限切れだった」というものがあります。権限やパスワードの管理に関係するものでは、「多要素認証が無効になっていた」「一般ユーザーではなくルートアカウントのまま使っていた」「シェルのコマンド履歴にパスワードが残っていた」などが挙げられます。

――設定ミスから攻撃されることもあるのですか。

安里:設定ミスから攻撃されるケースもありますが、複合的な攻撃に利用されることもあります。SSRF(Server Side Request Forgery)という攻撃手法は、Webアプリケーションの脆弱性などを悪用し、内部のネットワークに攻撃を仕掛けるものなのですが、例えば、クラウド環境上で展開しているWebアプリケーション経由で、一時的な認証情報を取得するためのAPIを呼び出されてしまい、認証情報を窃取されてしまうといったケースがあります。もし一時的な認証情報に付与されている権限が、より高位なものであれば、攻撃者は窃取した認証情報を悪用しクラウド上のリソースを操作できてしまいます。

――どのような対策をすればよいでしょうか。

永尾:弊社では、実際に攻撃を行い脆弱な箇所を見つける、ペネトレーションテストを各種提供しています。また、各種ベンチマークに基づくAWS・Azure・GCPの設定レビューや、攻撃者目線の脅威診断を行っているほか、3大クラウド環境内に侵入したマルウェアや、利用中のソフトウェアやサービスの脆弱性、公開領域に機密情報が保管されていないかを検知、一元管理を可能とするSaaSツールの提供も行っています。

|

|

多様化したユーザーや端末を脅威から守る

――テレワークにおけるセキュリティに対する意識は、コロナ禍以前と以後で変化はありましたか。

水間:従来のように社員がオフィスで業務を行う場合、企業はファイアウォールやロードバランサーなどを導入することでセキュリティを担保することができました。ところが自宅やリモートオフィスで業務を行うようになると、持ち帰った社用PCや個人所有のPC、タブレットなどを使い、社内システムや社外のSaaSを利用することが増えます。このような環境の変化にセキュリティ面で対応できるか、情報漏えいなどを起こさないかを気にされるお客さまが増えています。

――ユーザーや端末の多様化には、どのような対策をとればよいでしょうか。

水間:シングルサインオン、多要素認証、トラストアクセスといった機能を使って、ユーザー権限や端末を可視化し、ポリシーに従って処理をすることが必要です。弊社で扱っているCisco Systems社の「Duo」という製品は、あらゆるアプリケーションに対して、ユーザーと端末の双方を常に認証・認可できるクラウド型サービスです。Duoだけでこれらすべての機能を持っていますし、導入も簡単です。なお、ユーザーIDの情報は持たないのでIDaaS(Identity as a Service)ではありません。

――アクセス先の安全性を確保する必要もありますね。

水間:マルウェアや問題のあるスクリプトが埋め込まれたサイトへのアクセスを防ぐには、同社の「Umbrella」という製品があります。端末が問い合わせるDNSをUmbrellaに設定いただくことで利用可能です。 Cisco Systems社にはセキュリティインシデントを24時間365日解析しているTalosという専門チームがあり、その解析結果を使い、問題のあるサイトへのアクセスを未然に防ぎます。処理が高速である点も特長です。ほかに、CASB(Cloud Access Security Broker)、ファイアウォール、プロキシの機能も利用可能です。Duo、UmbrellaともにSaaS型で、インターネットを利用する際これらを経由させることでご利用いただけます。

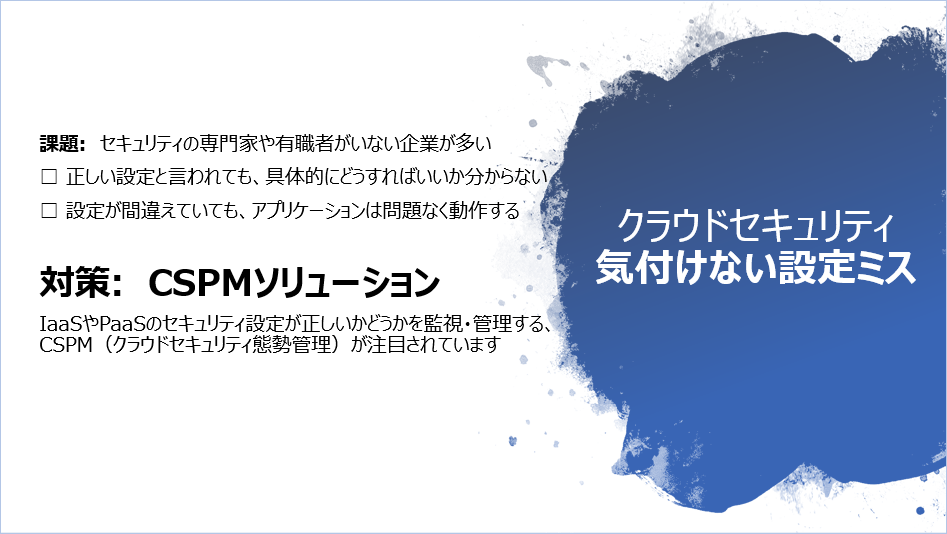

なかなか気づけないクラウドの設定ミスを検出

――アクセス元やアクセス先の多様化による、セキュリティ事故を危惧されている企業が増えているようですが、その他にお客さまは何を課題と感じているのでしょうか。

石川:永尾さんが言われていたように、クラウドの設定ミスが事故につながるケースは多いです。正しく設定してくださいと言われても、具体的にどうすれば良いかわからない方も多く、そこが課題になっていると思います。

――どのように対策すればよいのでしょうか。

石川:ここ数年で注目され始めたCSPM(Cloud Security Posture Management:クラウドセキュリティ態勢管理)というカテゴリーがあります。IaaSやPaaSのセキュリティ設定が正しいかどうかを監視・管理するソリューションです。例えばPaaSのひとつであるデータベースサービスには、データの暗号化や、接続通信の暗号化、接続元の限定など様々なセキュリティに関する設定があります。もしも、接続元を限定すべきなのに不特定多数からアクセスできる状態になっていた場合、設定は間違えていてもアプリケーションは問題なく動作するため、リスクになかなか気付けません。CSPMソリューションでは、このようにセキュリティ設定が行えていない箇所を検出することができます。

――クラウド上に構築したシステムを本番稼働させる前に、使用すればよいのでしょうか。

石川:本番稼働前に一度だけ確認すれば良いというものではありません。CSPMソリューションは常に有効にしておくことを推奨します。クラウドサービスはアジャイル開発と相性が良く、細かい単位で開発しリリースすることが多いです。この場合、本番稼働後でも頻繁に設定を変更するので、監視は常に行うべきです。また、開発環境は重要なデータが入っていないためセキュリティ対策は不要と考える方もいますが、サイバー攻撃の踏み台にされ、他システムへの攻撃に加担してしまう恐れがあるので、開発や検証用のクラウド環境も監視することをお勧めします。

|

|

――CSPMソリューションが監視する項目は、どのようなものですか。

石川:ソリューションによりますが、セキュリティの設定に関してはいろいろなガイドラインに基づくものが一般的です。弊社が提供しているMSS(Managed Security Service)クラウド態勢監視サービスでは、代表的なガイドラインのひとつであるCIS(Center for Internet Security)ベンチマークを基にしています。

――CSPMの運用は難しいのでしょうか。

石川:社内にセキュリティの有識者がいらっしゃれば問題ないです。しかし、多くの企業ではセキュリティ専門家や有識者がいません。そのような企業では、CSPMソリューションが設定不備を検出したとき、自社が使用するクラウド環境でどのように設定すべきなのか、また求められている設定ができない場合はどうすればいいのか、判断に悩むケースがあります。弊社が提供しているMSSクラウド態勢監視サービスでは、そういった時に相談できる窓口を設置しています。

「労働環境の変化」が求める「セキュリティ対策の進化」

――働く環境が大きく変わり、今後もセキュリティ事故の発生や攻撃手法の変化が予想されます。セキュリティの将来について思うところをお聞かせください。

永尾:在宅で仕事をする人が増え、クラウドにも新しいサービスが増えています。リスク管理のリーダーはプラットフォーム全体で機能するセキュリティ対策を行う必要があるでしょう。

水間:企業にとって最も重要なことはビジネスの継続性ですから、いつでも・どこからでも・どの端末からでも、セキュアにアクセスして業務を続けられることが求められます。環境をいきなり切り替えるのは難しいので、いろいろなことを想定して日頃から少しずつ準備を進めていくことが重要だと思います。

石川:テレワークが拡大した影響で、攻撃手法がさらに巧妙化・複雑化しています。セキュリティ製品は買って終わりというものではないですし、またお客さま自身でセキュリティの専門家を育成することも難しくなっていくと思います。われわれが今すぐすべてを支援できるわけではありませんが、まずはできることからご支援できればと思います。

■関連ソリューション

DNPでは、テレワークセキュリティ関連ソリューションのほか、各種セキュリティソリューションをご提案・提供しています。お気軽にご相談ください。

・貴社テレワークのセキュリティレベルを可視化【テレワーク向けセキュリティ診断サービス】

・顔認証技術で情報漏洩を防ぐ【テレワークサポータ―】

・特権ID管理・クラウドサービスにも対応【iDoperation】

・内部不正を防ぐPC操作画面録画ソフトウェア【iDoperation SC】

・内部不正を防ぐPC操作制御・ログ監査【CWAT】

・未知のマルウェアからもエンドポイントを守る【Morphisec】

・従業員のセキュリティ知識&モラル向上を支援【情報セキュリティ教育】

その他のセキュリティソリューション:

・セキュリティソリューション製品・サービス一覧

■関連コンテンツ

コロナ禍における Security & Safety【連載コラム】

・AIや非接触認証技術が変える感染症拡大防止策

・セキュリティを正しくとらえ、安全なビジネス環境を考える

・労働環境の多様化で増加するクラウドのセキュリティの必要性 <現在のページ>

・通信経路に潜む脅威から端末を保護

・テレワーカーの「行動管理」で不正を未然に防止

■その他

-

※Cisco Umbrella。Cisco Duoは、Cisco Systems社の製品です。

その他、記載されている会社名、システム名、製品名、サービス名等は、各社の商標または登録商標です。