【セキュリティ】「新しい働き方」を狙うランサムウェアの脅威

- X(旧Twitter)にポスト(別ウインドウで開く)

- メール

- URLをコピー

- 印刷

世の中のトレンドについて、DNPのプロフェッショナルが解説する「トレンド講座」。今回のテーマは、テレワークを含む「新しい働き方」の浸透によって、リスクがさらに高まっている「ランサムウェアの脅威と対策」です。企業のセキュリティ担当者はもちろん、テレワークの機会が増えている皆さんにも参考になる情報をご紹介します。ナビゲーターは、国内で初めてPCI Internal Security Assessor(ISA:内部評価人)の資格を取得した情報イノベーション事業部・佐藤俊介です。

目次

- Chapter 1:テレワークの普及で広がるランサムウェアの被害

- Chapter 2:犯罪者側が分業体制に。巧妙な脅迫の実状

- Chapter 3:“決して信頼せず、常に検証する”「ゼロトラスト」による防御

- Chapter 4:ゼロトラスト成功の鍵は、段階的導入とローカライズ

- Chapter 5:“運用者”としての知見に基づくDNPのランサムウェア対策

|

|---|

<プロフィール>

大日本印刷株式会社

情報イノベーション事業部 PFサービスセンター

セキュリティソリューション本部

佐藤俊介

1994年、ビジネスフォーム事業部(当時)配属。カードプリンター、ICカードセキュリティの企画販促を経て、2000年よりVisa/Mastercard等の国際ブランドの認定工場監査に対応。認証事業プロジェクトの立ち上げに携わった後、豊富な監査経験を活かし、2018年より金融や製造業を中心にセキュリティコンサルタントとして従事し、現在に至る。2012年には国内企業として初めて、PCI DSS(※1)の内部評価人の資格であるISA資格、およびPCI DSSの専門家と認められる「PCIP(Payment Card Industry Professional)」資格を取得。

- ※ 1 PCI DSS(Payment Card Industry Data Security Standard):2014年2月、クレジットカードの個人情報・取引情報を保護するため、JCB・American Express・Discover・MasterCard・VISAの国際ブランド5社が共同で策定したクレジット業界のグローバルセキュリティ基準。

Chapter 1:テレワークの普及で広がるランサムウェアの被害

2010年代初頭から、コンピュータウイルスの代表的な手口のひとつとして広がってきたランサムウェア。「Ransom」は身代金という意味であり、例えばメールの添付ファイルや文中のURLをクリックすることにより端末がマルウェア(悪意を持ったソフトウェア)に感染して内部のデータが暗号化されてしまい、その暗号を解除するための身代金が要求されます。

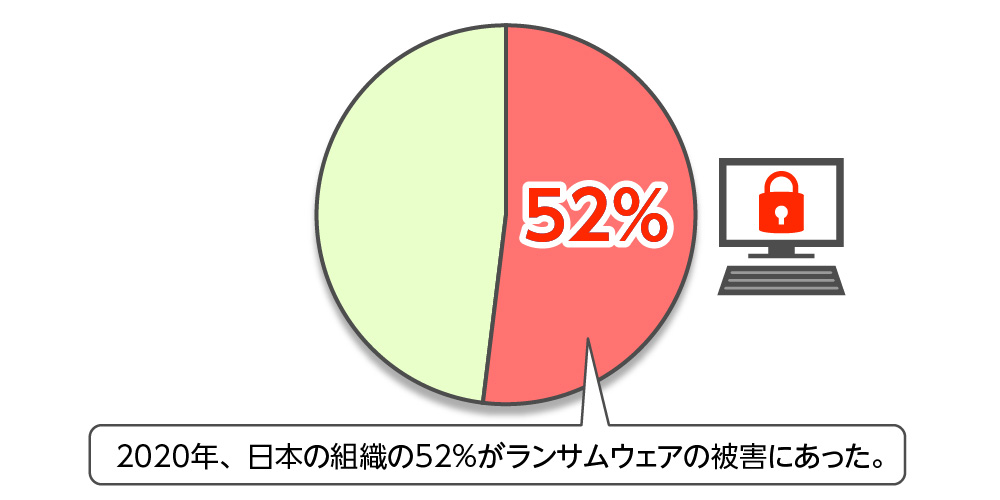

このランサムウェアの被害が近年拡大しており、独立行政法人情報処理推進機構(IPA)(※2)が毎年公表している「情報セキュリティ10大脅威」の2021年度組織部門の1位になっています。また、別の調査では、日本の組織の52%がランサムウェアの被害にあったと回答しています(図1)。

- ※ 2 IPA(Information-technology Promotion Agency, Japan):独立行政法人情報処理推進機構):経済産業省所管の政策実施機関として2004年に発足。安全で利便性の高い“頼れるIT社会”の実現を目指して、社会課題の解決や産業の発展につながる指針を示し、情報セキュリティ対策の強化や優れたIT人材を育成する活動に取り組む。

図1:高まるランサムウェアの被害

|

出典:CrowdStrike 「2020年度版グローバルセキュリティ意識調査」 (2020/11/26) |

<日本における被害状況>

- 国内のサイバーセキュリティ担当者の68%が、コロナ禍でランサムウェアの懸念が高まったと回答。

- 日本でランサムウェアの被害にあった組織のうち、32%が身代金を払った。

- 日本の被害組織の身代金平均額は約1億2,300万円(117万ドル)で、42%が攻撃者と交渉。

被害拡大の理由としては、年々進化してきた手口の巧妙化に加え、コロナ禍をきっかけとしてテレワークが普及し、社員が自宅環境からアクセスする機会が増えたことで、セキュリティリスクが高まっていることが挙げられます。

特に、社内と社外のネットワークをつなぐVPN(※3)の機器の脆弱性を突いて、社内に直接侵入する手口が増えています。その背景には、テレワークに急遽対応するために機器を導入したことで、必要なセキュリティ対策を施していないVPN機器を使っていたり、古いVPN機器を安易に転用したりといった状況があると言われています。

- ※ 3 VPN(Virtual Private Network):インターネット上に設置する仮想の専用線。トンネリングや暗号化の技術によって強固なセキュリティを構築。社内サーバに外部からアクセスする際などに利用される。

|

|

Chapter 2:犯罪者側が分業制に。巧妙な脅迫の実状

さらに近年、犯罪者側のリスクを分散するランサムウェアの分業型モデルRaaS(Ransomware as a Service)や、盗み出した情報をDark Web(※4)上のリークサイトで公開する多重脅迫といった新たな手法が一般化し、さらに被害が深刻になっています。

- ※ 4 Dark Web(ダークウェブ):通常の検索エンジンでは検索対象にならず、専用の閲覧ソフトが必要になる、匿名性の高いWebサイトの総称。遺法性が高い情報や物品の取引に使われている。

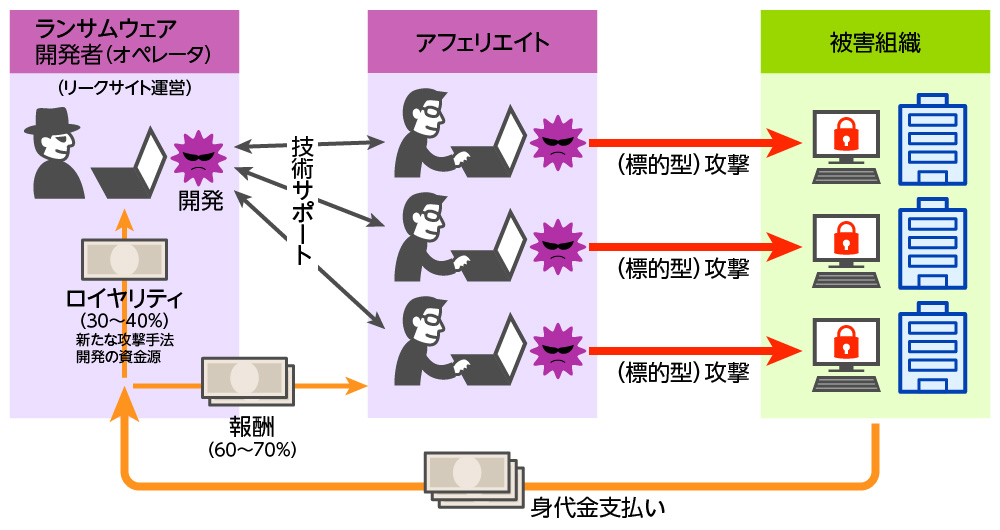

ランサム分業型モデルのRaaSは、ランサムオペレータ(ランサムグループ)が提供する「攻撃ツール」や「C&Cサーバ(※5)」、「RaaS基盤」などのサービスを使って、ランサムウェアアフェリエイト(攻撃実施者)が攻撃するモデルで、被害組織が支払う身代金が、ランサムオペレータとランサムウェアアフェリエイトの間で一定の割合で振り分けられます。

このように分業制の「犯罪のビジネスモデル」が構築され、ランサムウェアの攻撃インフラを提供するオペレータと実際の攻撃を行うアフェリエイトの役割を分担することで、攻撃規模の拡大とリスクの負荷分散を図っているのです(図2)。

- ※ 5 C&C(Command & Control)サーバ:ボットネットや感染端末のネットワークに対し、不正なコマンドを遠隔で頻繁に送信するために利用されるサーバのこと。

図2:RaaSの体制イメージ

|

|

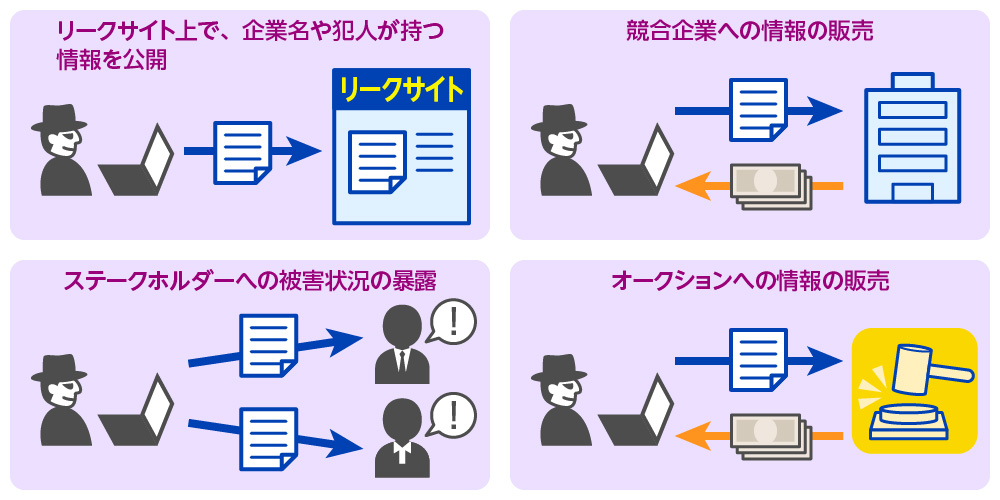

また2019年頃から、企業に身代金を要求するだけでなく、「被害企業の機密情報や顧客情報などをリークサイト上で公開する」「オークションで情報を販売する」といった方法で、盗み出した情報を不特定多数に公開することをちらつかせ、身代金を支払わせようとする多重脅迫が増えています(図3)。

図3:多重脅迫の主な手口

|

|

こうして、近年ますます脅威が高まっているランサムウェア。企業自身がその攻撃から機密情報を守るためには、どのような対策が必要なのでしょうか?

Chapter 3:“決して信頼せず、常に検証する”「ゼロトラスト」による防御

ランサムウェアをはじめとするサイバー攻撃の拡大・巧妙化を受け、いま特に注目されているのが「ゼロトラスト」という考え方です。

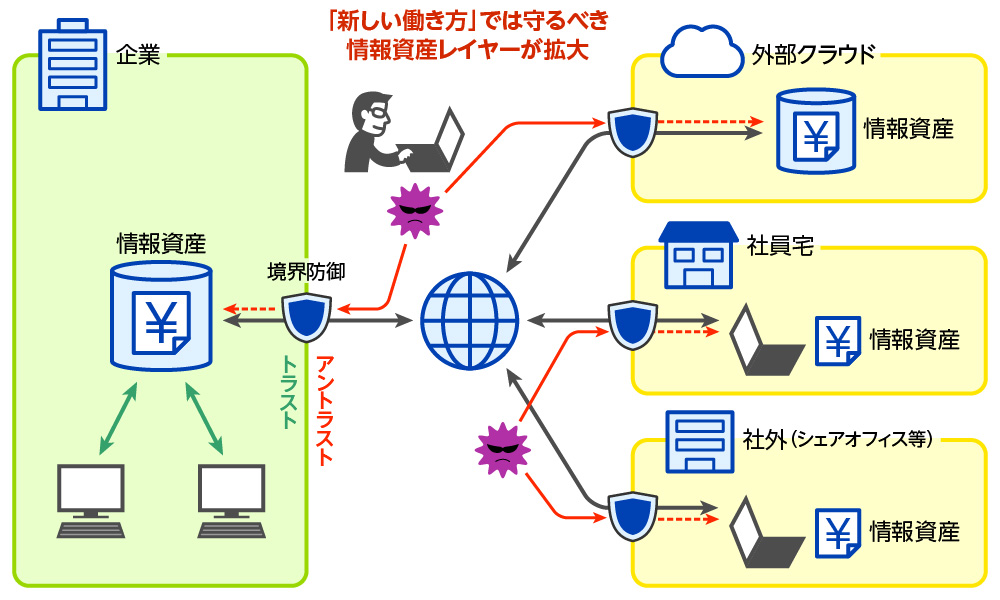

これまでのセキュリティ対策では、企業の情報資産を「信頼できる“内側”」と「信頼できない“外側”」に分け、その境界にあたる部分にファイアウォールなどの対策を講じる「境界防御」が一般的でした。それに対して、「すべての通信を“決して信頼せず、常に検証する”」というセキュリティモデルが「ゼロトラスト」です。

ゼロトラストが提唱されたのは2010年代初頭ですが、この考えに基づき、作業工程ごとに検証していくやり方は、業務を継続的に稼働させる「可用性」(※6)が低下することが敬遠されたのか、当時は広く普及しませんでした。その後、情報資産がクラウドやモバイル端末上に広がり、守るべき対象が増加・点在化していったことで境界防御の限界が指摘されるようになり、2019年頃からあらためてその価値が見直されています。現在この流れは、テレワークの普及によってさらに加速しています。

- ※ 6 可用性:「使える、有用である」という意味から、システムが安定して稼働できる状態を指す。

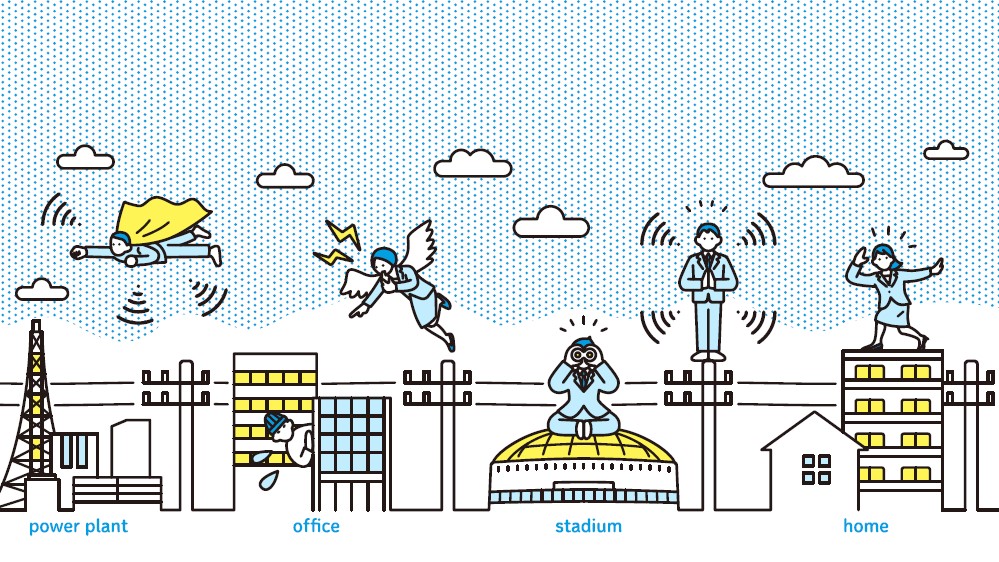

図4:「新しい働き方」で高まるセキュリティリスク

|

|

Chapter 4:ゼロトラスト成功の鍵は、段階的導入とローカライズ

では、ゼロトラストの具体的な定義は、どのようなものでしょうか。アメリカの政府機関である国立標準技術研究所(NIST)は、実装のポイントとして次の項目を挙げています。

タイトル:NISTが提唱するゼロトラスト実装のポイント

- 1.すべてのデータソースとコンピューティングサービスをリソースとみなす

- 2.ネットワークの場所を問わず、すべての通信を保護する

- 3.企業リソースへの個々のアクセスは、セッション単位で許可する

- 4.リソースへのアクセスは、クライアントID、アプリケーション/サービス、および要求する資産の状態、その他の行動属性/環境属性を含めた動的ポリシーによって決定する

- 5.企業は、すべての資産の整合性とセキュリティ状況を監視、測定する

- 6.すべてのリソースの認証と認可は動的に行われ、アクセスが許可される前に厳密に実施する

- 7.企業は、資産、ネットワークインフラ、通信の状況について可能な限り多くの情報を収集し、セキュリティ体制の改善に活用する

- ※出典:NIST SP800-207 [2.1 Tenets of Zero Trust]

ゼロトラストの実装では技術面、運用面、可用性のバランスを取ることが重要ですが、難しい部分が多く、中でも、生産ラインに古い機器が残っていることが多い製造業や、カスタマイズが難しい基幹システムを運用している金融機関などにとっては、ハードルが高いのが現状です。そのためNISTのガイドライン(SP800-207)でも「段階的な導入をめざすこと」を推奨しています。

また、長く「性善説」に基づいて管理されてきた日本固有の企業風土の問題もあります。国内の職場に、「決して信頼せず、常に検証する」といったゼロトラストのような「性悪説」の考え方をそのまま持ち込むと、例えば監視カメラを導入の際には、「社員のプライドを傷つけ、労使問題に発展するのでは?!」といったさまざまな問題が生じかねません。グローバルな基準の軸は押さえつつも、職場ごとに正しく運用するための最適化(ローカライズ)がゼロトラストの定着には欠かせないのです。

ゼロトラストは多くの企業にとって、今後めざすべき理想形であることに間違いはありませんが、「この製品・サービスを導入すれば良い」といった、一朝一夕で実現できるものではなく、時間をかけて取り組むべき考え方なのです。

Chapter 5:“運用者”としての知見に基づくDNPのランサムウェア対策

DNPがセキュリティソリューションを手掛けている背景は、「印刷」を通じてお客様の大切な情報を預かり、守り続けてきた創業以来の歩みにあります。1980年代にはICカード関連の開発に着手し、近年はICカードの国内トップベンダーとして、VISA、Mastercard、JCB、AMEX、銀聯などの国際ブランドが求める厳格なセキュリティ基準をクリアし、事業を拡大してきました。つまりDNPのセキュリティソリューションの特徴は、自身が“運用者”であることで培われた実践的なノウハウに支えられている点にあります。

|

DNPデータテクノの牛久工場は、国際ブランドの厳しい要求事項やISO、プライバシーマークなどの外部評価に加え、DNP独自の対策も講じ、高度なセキュリティ体制を構築・維持しています。 |

そんな私たちDNPが顧客企業などに提案している「主なランサムウェア対策」は、以下の4つです。

1)ルータやVPNなどのネットワーク機器を最新化する

メールを経由した感染だけでなく、VPNやRDP(※7)機器を直接攻撃してくる近年のランサムウェアに対しては、これらの外部接続機器を必要に応じて最新のものに置き換えることや、ファームウェアのアップデートを適切に行うことが大切です。

2)“多重脅迫”の脅威には“多層防御”で対抗する

セキュリティ事故を未然に防ぐ多要素認証(※8)などの仕組みに加え、事故の発生後も想定しておくことが大切です。「検知」「対応」「復旧」といった要素もカバーする多層的な対策を講じる必要があります。

3)「新しい働き方」の環境を適切にリスク評価する

テレワーク環境やDX推進を急ぐあまり、セキュリティを軽視した例外ルールを設けているケースなどで、導入機器・サービスにリスクが潜んでいるケースが少なくありません。あらためて、自社内のセキュリティリスク評価(アセスメント)を適切に実施することが重要です。

4)社員のセキュリティ教育を見直す

「人」の意識改革も忘れてはいけないポイントです。クラウド上のデータ管理やVPNの適切な利用、トラブル時の対応といった、ランサムウェアの被害が発生することを前提としてセキュリティ教育を見直し、実施することが大切です。

- ※ 7 RDP(Remote Desktop Protocol:端末にリモートで接続するための技術。テレワークなどで使われるほか、保守作業(メンテナンス)で使われるケースもある。

- ※ 8 多要素認証:サービス利用時の利用者認証を、知っているもの+持っているもの+本人自身に関するものという3つの要素のうち、2つ以上を用いて行うもの。IDとパスワードで管理する「二段階認証」はセットで盗まれる恐れがあるのに対し、多要素認証はよりセキュリティレベルが高いとされる。

これら4つのポイントは、国内企業の現状を想定したランサムウェア対策の第一歩ですが、中でも重要なのが3)の「新しい働き方」の環境のリスク評価です。新しい情報資産を含めた形でセキュリティリスク評価(アセスメント)を行い、現在のリスクを可視化することは多くの企業で実施できていないのではないでしょうか。現在のリスクをきちんと把握した上で、PDCAを回しながら段階的に対策を打ち立てていくことを検討してください。

特に最近は、テレワークの普及によって、「オンライン会議システムの添付ファイルがクラウド上に保存される」「不用意にパソコンの画面を共有するとスクリーンショットを撮られる」といった、新たなリスクが日々生まれているため、一層の注意が必要です。

Chapter 6: セキュリティ教育もランサムウェアに有効な対策に

また、企業風土に合ったセキュリティ対策という点では、ルールとして上から押し付けるのではなく、社員の業務に寄り添う視点が求められます。

例えば私たちは、情報を盗み出す不審者の侵入を防ぐ方法にもなる、「社員に来訪者への挨拶を習慣づけること」を提案するケースがあります。こうした社員一人ひとりができることが「セキュリティ対策」にもつながるということを、私たちは貴重な経験として学んできました。「ゼロトラスト」や「ランサムウェア対策」といった横文字の概念を、そのまま社員に押し付けるのではなく、その必要性や有効性を社員に理解してもらい、企業文化として定着をさせていくには、今まで以上にセキュリティ教育が重要となるのではないでしょうか。

社員ひとりひとりができるランサムウェア対策

「ランサムウェア対策として、社員一人ひとりができることは何ですか?」とよく聞かれます。その際には、次の3つのことを伝えています。ぜひ、皆さんも社内での共有と実践をお勧めします。

①「不審なメールの添付ファイルやURLを絶対に開かない」こと。

近年は、著名な企業名や、実際に取引のある企業名をかたるなど、思わずクリックしてしまいそうになる巧妙な文面が増えていますが、よく見るとドメイン名が一部違っていたりします。添付ファイルを開く、URLをクリックする際は、必要に応じて公式サイトを確認するなど、くれぐれも慎重に対応してください。

②「不要なデータはすぐに消す」こと。

意外に多いのが、USBメモリやクラウド上にすでに不要となった業務データが残っているケースです。セキュリティ事故の被害を拡大する要因にもなるので、「不要となったら消すこと」、それが難しい場合は「パスワード保護」(読み取りパスワード設定)を習慣づけてください。

③「もしもの時の連絡ルールを覚える」こと。

セキュリティ事故は今や「いつ発生するか」の問題となりつつありますが、その後の対応次第で被害を抑え込むこともできます。怪しい挙動があった場合は誰に相談・連絡すべきなのか、あらかじめ社内ルール(緊急連絡先)を確認しておきましょう。

テレワーク環境でも猛威をふるうランサムウェアですが、今後も働き方の変化に合わせて、さらに新たな脅威が生まれることが予想されます。

ゼロトラストはこうした脅威に対抗する有効な考え方である一方、企業の側にも長期的な視点と社員1人ひとりのセキュリティ意識の向上が求められます。自身もセキュリティの運用者として多くの技術・ノウハウをもつDNPは、その道のりを多くの企業や団体等とともに歩むパートナーとして、セキュリティ体制の構築・維持に貢献していきます。

今回のトレンドのまとめ

※画像を押すと別ウィンドウで大きく表示されます。

- ※記載された情報は公開日現在のものです。あらかじめご了承ください。

- X(旧Twitter)にポスト(別ウインドウで開く)

- Linkdin

- メール

- URLをコピー

- 印刷